- Creating rdp certificates

- Как подключить сертификат подписанный ad cs к rpd

- Как подписать документ электронной подписью в word

- Как подписать документ электронной подписью используя крипто про 5?

- Как подписать документ эпц криптопро

- Как установить личный сертификат?

- Проверка (валидация) цифровой подписи

- Как сделать сертификат доверенным

- Просмотр подписанной версии pdf документа

Creating rdp certificates

In a previous blog on Object Identifiers (OID) in PKI, I mentioned creating a certificate template for Remote Desktop Connection (RDP). In this blog, I will show how to create the template, why the OID and extensions are important, and how to implement it and remove self-signed certificate warnings

from RDP connections.

Important Note

Prior to Windows Server 2021, a bug existed where using the template Display Name in the GPO (below), would trigger an enrollment, however the policy would not honor it. At each subsequent GPO refresh the process was repeated resulting in huge numbers of RDP certificates being issued. Pay close attention to this if there are server OS(s) below Windows Server 2021 in your environment and use template name or OID when specifying the RDP template. A best practice I always follow is no spaces in template names and setting template name and template display name to match when possible.

Why Issue RDP Certificates?

There are multiple reasons to issue RDP certificates from a PKI. The most noticeable is the warning displayed when making an RDP connection to a server or client. Upon the first RDP connection, servers and clients generate a self-signed certificate, which are not trusted so the warning is displayed.

Clicking Yes, to connect sets a bad precedent, especially when checking the box to not be notified again. In servers and clients prior to Windows 8.1 and Server 2021R2, the self-signed certificates were issued based on a SHA1, until an update when they started issuing SHA2 based self-signed.

After following these steps, clients and servers the GPO is

applied to will no longer generate the self-signed certificates and will use

the trusted certificate issued from your PKI to secure the connection.

Current Policies & Corresponding OIDs

To view the policies and OID list, open the certificate templates console (certtmpl.msc), then right click on the console root at the top left and select “View Object Identifiers…

The highlighted policy above is Microsoft’s OID designation

for Remote Desktop Authentication (1.3.6.1.4.1.311.54.1.2) but isn’t present by

default and must be created.

Creating Remote

Desktop Authentication Policy

To create the policy, open certificate templates console (certtmpl.msc)

then right click on the default Computer template and duplicate template. Highlight

the Extensions tab and select Application Polices and click Edit.

Select Client and Server Authentication

polices and Remove. Now click Add and the Add Application Policy

box opens; select New and in the New Application Policy dialog box enter

“Remote Desktop Authentication” in the Name field and 1.3.6.1.4.1.311.54.1.2

in the Object Identifier field (delete the default value in the box) then OK

out. On the Security tab set Read and Enroll for targeted servers or

groups. On the General tab, set the Template

display name and Template name to

match exactly with no spaces. (Example: NewRDPTemplate)

Utilizing the New Certificate Template

Publish the new RDP template to a certificate authority. For servers to automatically enroll and stop generating and using self-signed certificates a GPO must be configured. The GPO settings are located under: Computer Configuration, Policies, Administrative Templates, Windows Components, Remote Desktop Services, Remote Desktop Session Host, Security, Server Authentication certificate template. Update the policy with the template name or OID of the RDP certificate template and select the enable radio button then OK. When the GPO refresh applies to targeted servers they will enroll for the new certificate and use it for RDP connections.

When setting the Certificate Template Name for RDP template in the GPO, rather than using the template name, the templates OID may also be used. The OID is shown under the Extension tab in the Certificate Template Information or via Certutil: Certutil -adtemplate -v “<template name>”.

Как подключить сертификат подписанный ad cs к rpd

Привет. При подключении по RDP как правило выскакивает сообщение о том, что сертификат, который используется для проверки подлинности сервера – не заслуживает доверия из-за того, что он самоподписанный. Наверняка вы задавались вопросом – как сделать так, чтобы за место самоподписанного сертификата был сертификат, выданный вашим центром сертификации, ну или не вашим… В общем что бы был полноценный сертификат. Сегодня хочу показать, как это можно сделать.

Тут можно пойти двумя путями:

- Если у вас есть AD CS и нет особых требований к именам, указываемым в сертификате. В этом случае можно сделать полностью автоматическую выдачу сертификатов и их подключение. Это простой способ.

- Если у вас в домене нет центра сертификации Active Directory, или если у вас есть особые требования к Subject Name или Subject Alternative Name. В этом случае придется получать и подключать сертификат вручную. Понадобится подобный сценарий вам может, если, например вы выдаете сертификат для компьютера, находящегося в отказоустойчивом кластере, и соответственно вам нужно будет указать в качестве SAN или SN как имя кластера так и имя хоста.

Начнем с более простого сценария.

У вас уже должен быть установлен и настроен AD CS. Идем на компьютер где он установлен и создаем шаблон для сертификата, который будет использоваться при подключении по RDP. Для этого заходим в консоль Certification Authority и щелкаем правой кнопкой мыши на Ceritificate Templates, выбираем Manage.

В открывшемся окне щелкаем правой кнопкой мыши по шаблону компьютера и выбираем Duplicate Template.

В Compatibility, выбираем уровень CA и получателей, в зависимости от ваших нужд, я поставлю уровень CA и Certificate Recipient на уровень 2008R2.

Во вкладке General задаёмR понятное имя сертификату, например RDPTmpl, так же если хотите можете изменить время жизни и обновления сертификата, а также разрешить публикацию в AD. Я эти опции оставил как есть.

Во вкладке Subject Name по желанию можно выбрать Subject name format, например Common Name, так же обязательно оставьте, что бы публиковалось DNS имя в alternate subject name.

Идем во вкладку Sucurity – тут разрешаем Enroll и Autoenroll для группы компьютеров, для которых должен будет получаться сертификат.

Далее переходим во вкладку Extensions, выбираем Application Policy и жмем Edit.

Здесь нужно удалить Client Authorization, а так же по желанию можно заменить Server Authorization на политику для проверки подлинности RDP. Для этого жмем Add, далее New, в Object identifier вводим 1.3.6.1.4.1.311.54.1.2 и даем понятное имя политике, например Remote Desktop Authentication.

Выбираем созданную политику и удаляем из шаблона Client и Server Authorization.

Жмем ОК и закрываем консоль с шаблонами. Возвращаемся в консоль Certification Authority и снова жмем правой кнопкой по Certificate Templates и выбираем New -> Certificate Template to issue.

Выбираем созданный нами шаблон и жмем ОК.

Теперь идем в редактор групповой политики, создаем или правим существующий объект групповой политики, который прилинкован к OU в которой находятся компьютеры, которым необходимо получить сертификат. Идем в Computer configuration -> Administrative Templates -> Windows components -> Remote Desktop Services -> Security. Тут нам нужен параметр Server authentication certificate template.

Включаем его и указываем имя нашего шаблона (RDPTmpl).

Что бы сертификаты продлялись автоматически, идем в Computer configuration -> Windows settings -> Security Settings -> Public Key Policies. Тут включаем параметр Certificate Services Client – Auto-Enrollment Properties.

Всё дожидаемся, пока обновится групповая политика или обновляем ее сами (gpupdate /force), сервер должен будет получить сертификат, и при подключении по RDP будет использоваться именно этот сертификат. Проверить это можно подключившись к серверу не по доменному имени, а по IP адресу, например.

Если что, хранится этот сертификат в сертификатах компьютера, в личных сертификатах.

Теперь расскажу про то, что делать во втором случае. В общем и целом, сперва нам так, как и с первым случаем необходимо создать шаблон для сертификата. Тут всё точно так же, как и с первым случаем, за исключением вкладки Subject Name. В этот раз нужно выбрать Supply in the request. Так же, думаю лучше поставить галку, что бы при продлении бралась информация из существующего сертификата.

Далее нам необходимо получить сертификат для компьютера. Заходим на нужный нам компьютер. Запускаем консоль mmc, и добавляем оснастку сертификаты. Выбираем для учетной записи компьютера.

Щелкаем правой кнопкой по Личное и выбираем – запросить новый сертификат. На приветственном окне жмем далее. В окне выбора политики регистрации сертификатов оставляем Политику регистрации Active Direcotory.

В следующем окне выбираем созданный ранее шаблон. Он будет отмечен желтым треугольником. Жмем по ссылке правее этого треугольника.

Во вкладке объект указываем полное имя DN в качестве Subject Name (например CN = CL01.test.loc) и разные dns имена в качестве Alternate Subject Name.

Жмем далее, точнее кнопку Заявка, и дожидаемся окончания процесса.

Теперь нам необходимо каким-то образом подключить полученный сертификат к RDP. Тут опять же есть несколько способов.

Первый способ, на мой взгляд менее удобный, но он должен работать на всех системах:

Смотрим отпечаток в свойствах только что полученного сертификата.

Для упрощения его копирования можно воспользоваться командой powershell:

ls Cert:LocalMachineMy

Копируем нужный отпечаток, далее выполняем команду:

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash=”thumbprint”

Где thumbprint – ваш скопированный отпечаток.

Посмотреть отпечаток подключенного сертификата можно командой:

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSGeneralSetting Get SSLCertificateSHA1Hash

В случае, если у вас используется старая версия ОС, например Windows 2008R то можно воспользоваться более наглядным способом подключения. Это же касается и случаев, если у вас версия системы выше, чем 2021, и при этом установлены роли RDS.

Устанавливаем фичу Remote Desktop Services Tools. Если что она находится в Remote Server Administration Kit, Role Administration Tools.

Устанавливаем эти компоненты, после установки нужно будет перезагрузить сервер. После перезагрузки идем в Пуск – Администрирование – Службы удаленных рабочих столов – Конфигурация узла сеансов удаленных рабочих столов.

Заходим в свойства единственного подключения. Во вкладке общие можно выбрать необходимый нам сертификат. Выбираем ранее полученный сертификат.

Всё. Теперь при подключении по RDP будет использоваться правильный сертификат.

Как подписать документ электронной подписью в word

Это самый простой вариант, которым чаще всего пользуются владельцы ЭП. Если документ уже готов, его просто нужно открыть. В другом случае придется набирать текст самостоятельно. При этом стоит соблюдать следующие рекомендации:

- Проверить текст на наличие любых ошибок.

- Обязательно перепроверить всю юридически значимые данные.

- Просмотреть правильность составления формулировок.

Осторожно! Версия Word должна соответствовать версии программного обеспечения, установленного для работы с электронной подписью.

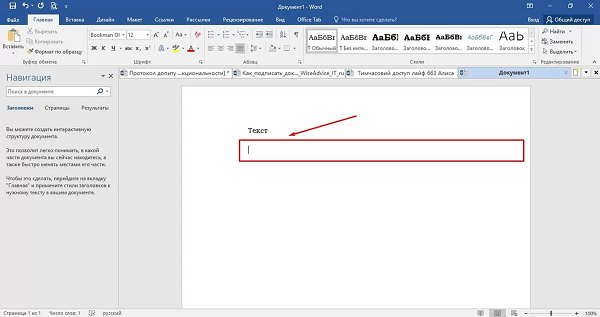

В техническом аспекте документ, созданный в этой программе, отличается от других форматов, поэтому просто так поставить электронную подпись не получится. Для этого пользователю придется выделить основную часть документа:

- Курсор мышки нужно поместить перед текстом.

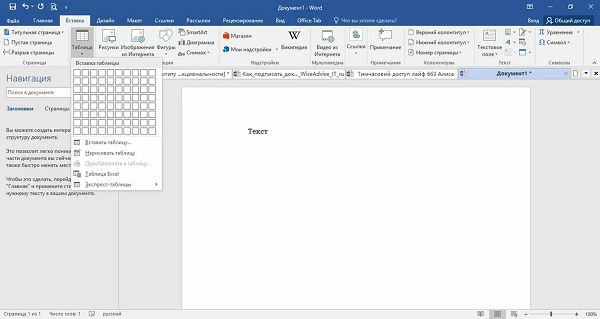

- Кликнуть в раздел «Вставка» и выбрать «Таблицы».

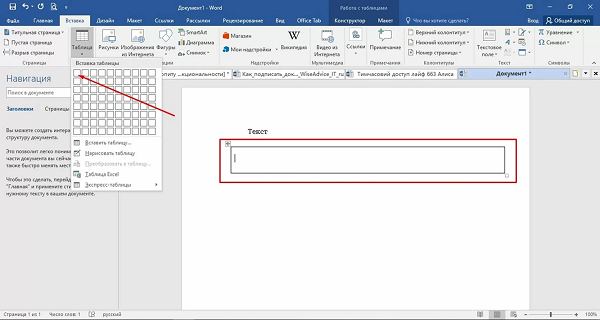

- Нужно выбрать опцию «Создать новую» в 1 ячейку и самостоятельно настроить ее размер.

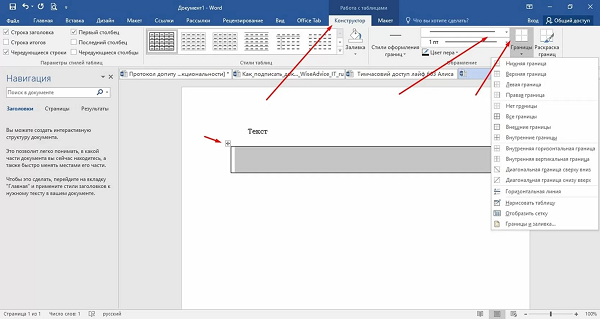

- Далее следует перейти в «Конструктор таблицы». Его расположение зависит от версии Word. Там получится выбрать вид и ширина границ. Это нужно для приведения документа к определенным стандартам, можно оставить начальные настройки.

После этого документ готов к вставке электронной подписи. Его можно сохранить как шаблон для экономии времени.

Есть несколько способов того, как подписать документ электронной подписью в Word. Выбор зависит от разновидности документа и требований к его оформлению. Для вставки ЭП можно использовать встроенные инструменты Word или стороннее программное обеспечение.

Первый вариант подходит для работы с документами стандартного образца и если отчетности не слишком много. При большом объеме использовать встроенные инструменты будет неудобно, потому что вставка электронной подписи происходит вручную.

Как подписать документ электронной подписью используя крипто про 5?

Обязательные требования

- Установленный КриптоПро CSP только версии 5.0

- Носитель с действующей электронной подписью, вставленный в компьютер.

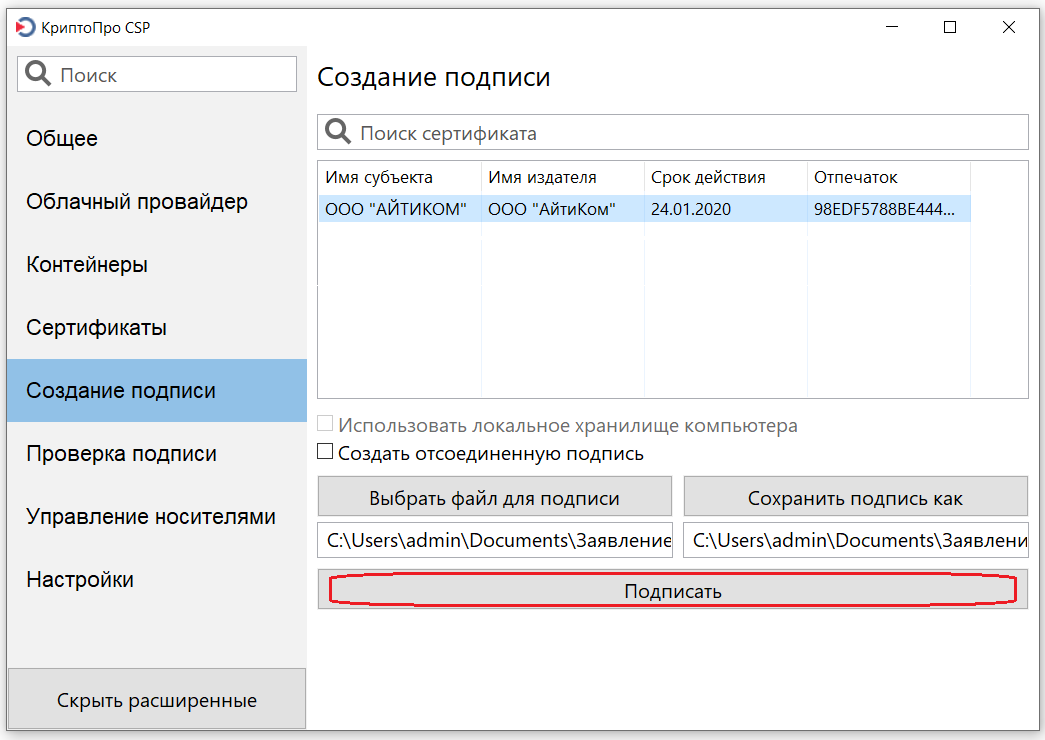

Инструкция

1. Для подписания файла можно использовать «Инструменты КриптоПро» версии 5.0.

Для этого в окне поиска справа от кнопки «Пуск»(1).

Вводим «КриптоПро» (2) и выбираем из появившегося сверху меню установленных программ на Вашем компьютере раздел «Инструменты «КриптоПро» (3).

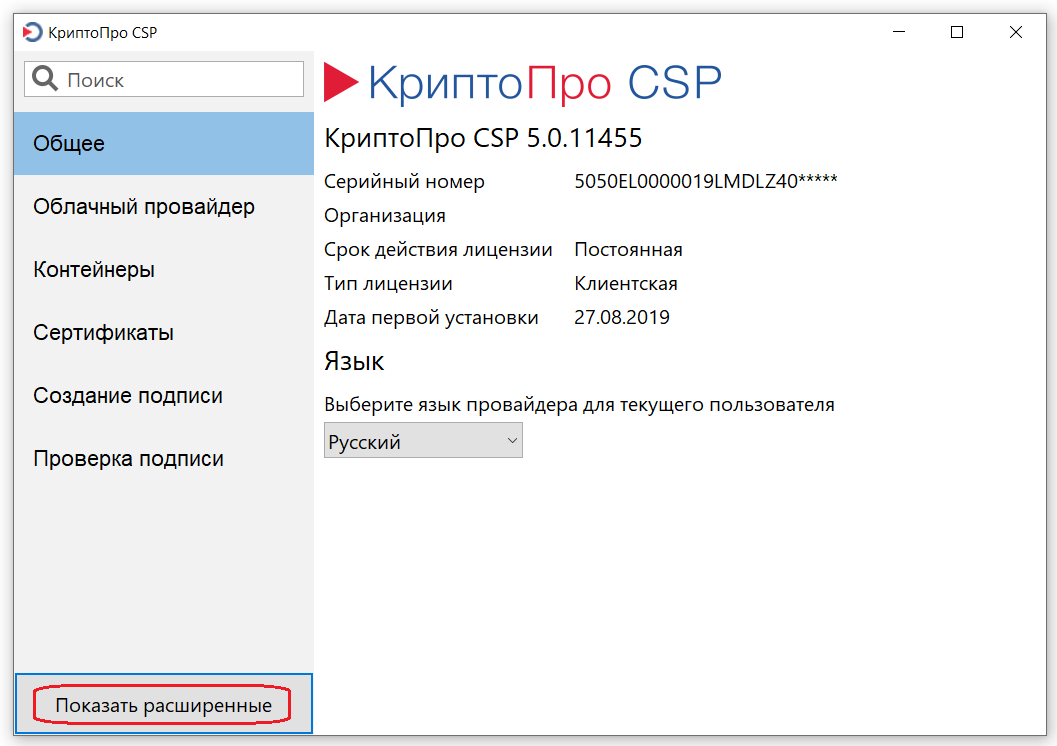

2. В открывшемся окне программы нажимаете кнопку «Показать расширенные».

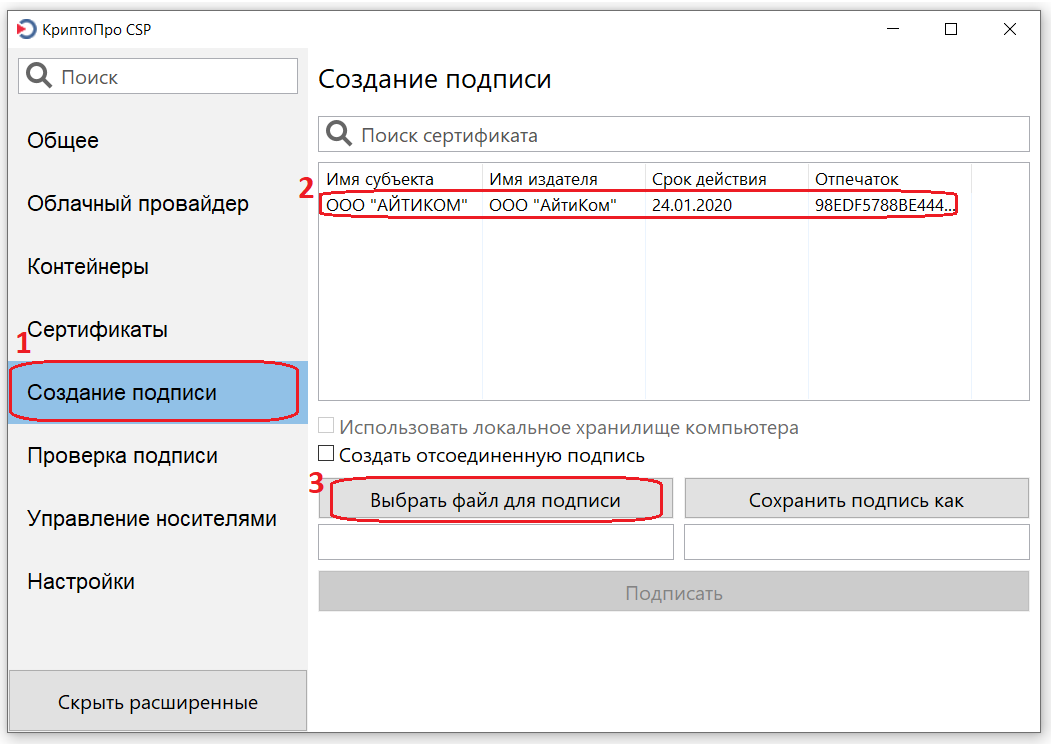

3. Отобразятся дополнительные разделы, нужно нажать на кнопку «Создание подписи» (1).

В правом окне «Создание подписи» необходимо выбрать Ваш сертификат для подписи (2).

Затем выбирайте документ для подписания – кнопка «Выбрать файл для подписи» (3).

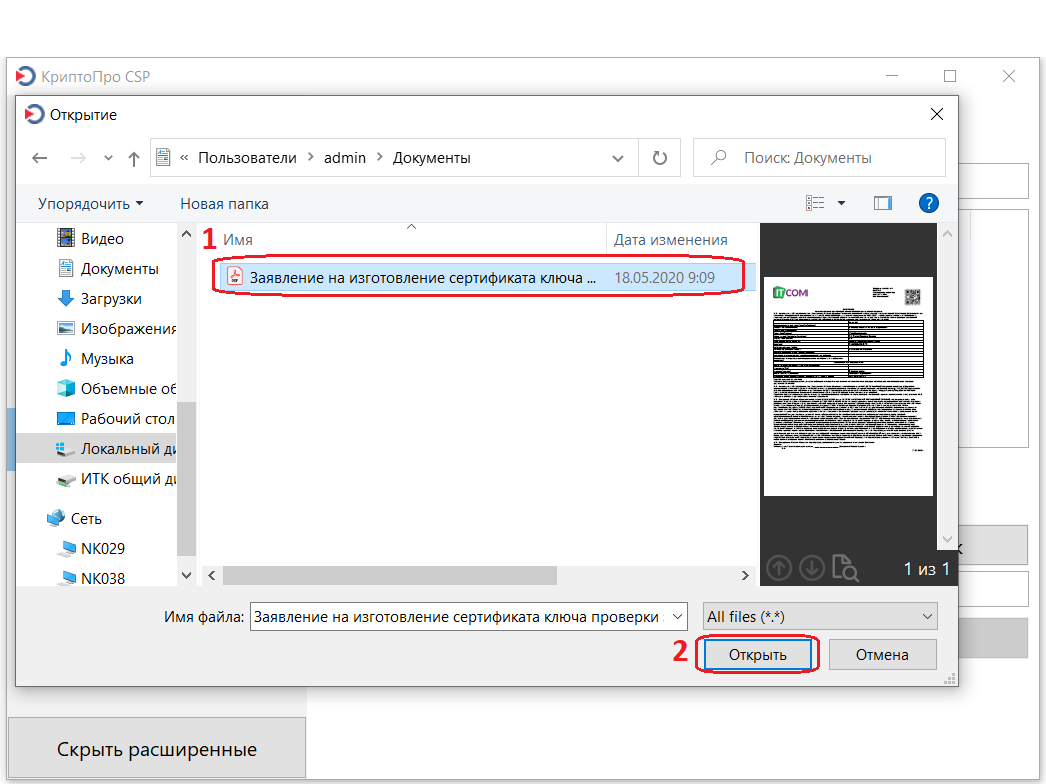

4. Откроется окно проводника, в котором необходимо войти в папку, где храниться Ваш файл и выбрать его (1), затем необходимо нажать «Открыть» (2).

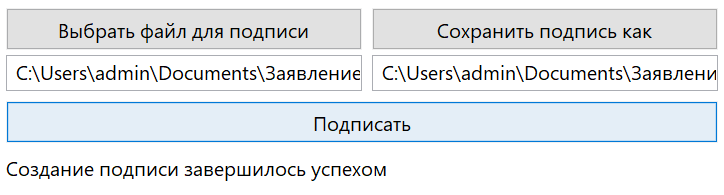

5. Когда сертификат и файл выбраны, нажимаете кнопку «Подписать».

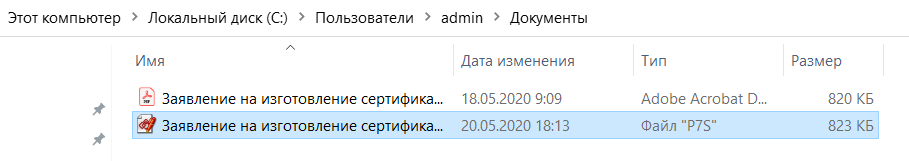

6. Если всё сделано верно, то внизу под кнопкой «Подписать» появится надпись: «Создание подписи завершилось успехом».

7. В папке, в которой был исходный файл для подписания, появится подписанный файл с расширением *.P7S

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: otp@itcomgk.ru

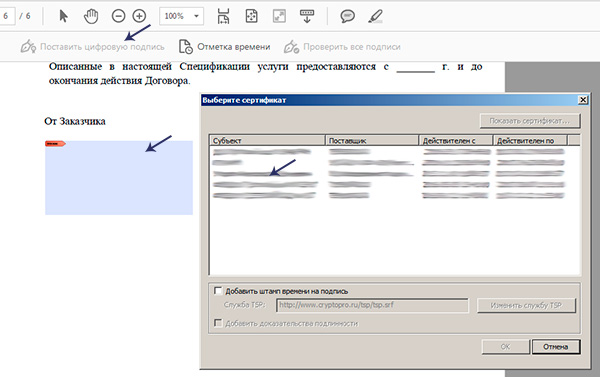

Как подписать документ эпц криптопро

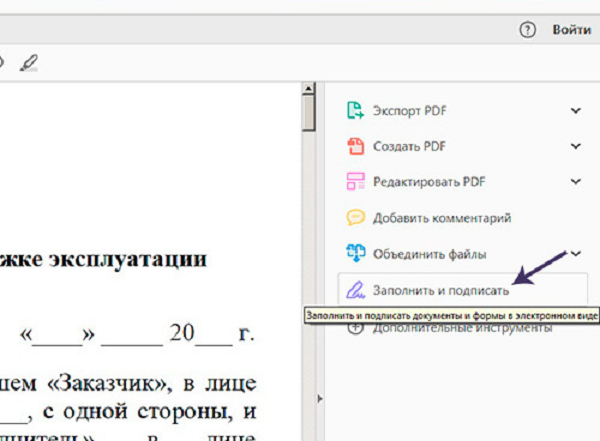

Многих интересует как подписать документ электронной подписью КриптоПро. Этот плагин чаще всего используют для вставки цифровых сертификатов. После установки программы можно открыть PDF-файл и приступить к его редактированию.

После добавления плагина, владелец ЭЦ сможет вставить ее в документ формата PDF:

- В панели инструментов нужно кликнуть по опции «Подписание» и выбрать «Работа с сертификатами» с указанием типа подписи.

- Затем следует заполнить дополнительные поля о свойствах ЭП и выбрать действие «Подписать».

- На документе следует выделить область для вставки. После выделения появится список с добавленными сертификатами.

- По подходящему варианту нужно кликнуть левой кнопкой мыши.Нужно проверить правильность заполнения сертификата и подписать.

Если пользователь внесет изменения или сделает копию, подпись станет недействительной, как и весь документ. Установка и использование стороннего плагина упрощает процесс добавления цифрового сертификата и гарантирует безопасность данных.

КриптоПро пользуется популярностью благодаря своим преимуществам:

- есть возможность создания различных видов ЭП;

- нет ограничений на объем документа;

- доступны шифрование, проверка и дешифровка данных;

- пакетное подписание электронной подписью документов PDF – одновременная оцифровка нескольких файлов.

Но у этого плагина есть минусы:

- получится открыть только на одном устройстве;

- можно редактировать только PDF-файлы;

- доступна для установки только на Windows.

Как установить личный сертификат?

1. Откройте меню Пуск – Панель управления – КриптоПро CSP.

2. В окне программы КриптоПро CSP перейдите на вкладку Сервис и нажмите кнопку Просмотреть сертификаты в контейнере:

3. В следующем окне нажмите кнопку Обзор, чтобы выбрать контейнер для просмотра (в нашем примере контейнер находится на смарт-карте JaCarta):

4. После выбора контейнера нажмите кнопку Ок, затем Далее.

* Если после нажатия на кнопку Далее Вы видите такое сообщение:

«В контейнере закрытого ключа отсутствует открытый ключ шифрования», следует установить сертификат по рекомендациям, описанным в разделе Вариант 2.

5. В окне Сертификат для просмотра нажмите кнопку Установить:

6. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

7. Дождитесь сообщения об успешной установке:

8. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Вариант 2. Установка через меню «Установить личный сертификат».

Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer). Он может находиться, например, на съемном носителе или на жёстком диске компьютера (если Вы делали копию сертификата или Вам присылали его по электронной почте).

В случае, если файл сертификата отсутствует, напишите письмо с описанием проблемы в техническую поддержку по адресу pu@skbkontur.ru.

1. Откройте меню Пуск – Панель управления – КриптоПро CSP.

2. В окне программы КриптоПро CSP перейдите на вкладку Сервис и нажмите кнопку Установить личный сертификат:

3. В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата:

4. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

5. В следующем окне нажмите кнопку Далее; в окне Сертификат для установки нажмите Далее.

6. Поставьте галку в окне Найти контейнер автоматически (в нашем примере контейнер находится на смарт-карте JaCarta) и нажмите Далее:

7. В следующем окне отметьте пункт Установить сертификат (цепочку сертификатов) в контейнер и нажмите Далее:

8. В окне Завершение мастера установки личного сертификата нажмите Готово:

9. Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

10. Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

11. Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

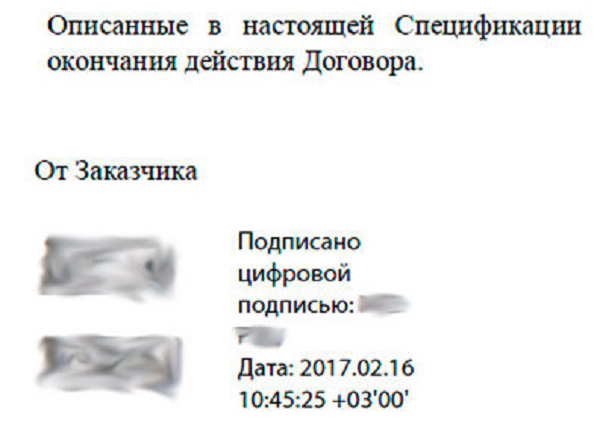

Проверка (валидация) цифровой подписи

Появится окно Свойства подписи.

Здесь вы можете увидеть, кто подписал документ, а также обоснование подписи и подробности проверки подписи: является ли подпись действительной или недействительной, либо валидность подписи неизвестна.

- Неизвестно – сертификат подписи не является доверенным, либо родительский сертификат организации, выдавшей сертификат подписи, не является доверенным. Это означает, что подпись действительна и в документ не вносилось изменений после подписи, однако действительность самой подписи неизвестна. Отображается следующее сообщение в окне Свойства подписи:

- Действительна – сертификат подписи является доверенным, и его родительские сертификаты являются доверенными. Это означает, что содержимое документа не модифицировалось после подписи. Действительная подпись отображается в окне Свойства подписи так:

- Недействительна – в документ вносились изменения после подписи.

Как сделать сертификат доверенным

Для Windows и Mac OS X: Вы должны добавить открытый ключ сертификата в системное хранилище сертификатов.

Для Linux: Вы должны добавить oткрытый ключ сертификата в Менеджер сертификатов.

Просмотр подписанной версии pdf документа

Структура PDF формата такова, что она оставляет возможность подмены оригинального подписанного содержимого измененным содержимым. Именно измененное содержимое будет отображаться при открытии файла. Однако оригинальное подписанное содержимое все еще находится в PDF файле и может быть просмотрено.

Чтобы увидеть подписанную версию содержимого документа, сделайте следующее:

- Откройте PDF документ

- Перейдите на вкладку Подписи в левой панели.

- Нажмите ссылку Нажмите, чтобы посмотреть эту версию.

Вы увидите оригинальную версию документа, которую подписывал ее автор. Тем самым вы исключаете возможность подделки PDF документа.

ВАЖНО: Всегда просматривайте подписанную версию так, как описано выше, при открытии документов, достоверность подписи которых неизвестна.