- Где хранится сертификат в ос windows

- Как установить доверенный сертификат ca на android-устройстве?

- Каким образом сделать подарок через вайлдберриз

- Подтверждение соответствия

- Поиск trustmanager

- Принцип работы подарочных сертификатов

- Проверка легальности цепочки сертификатов

- Проверка подлинности сертификатов соответствия — список статей — главная — департамент государственного жилищного и строительного надзора свердловской области официальный сайт

- Решение №2. подбор пин-кода и права администратора

- Управление корневым сертификатом android

- Установка через меню лс

- Открыты ключ и закрытый ключ эцп: итоги

Где хранится сертификат в ос windows

Установка или просмотр корневого или личного сертификата (ЛС) невозможна без знания места хранения подписи в ОС. Все версии Windows помещают ключи ЭЦП в так называемый контейнер, который раздел на часть для пользователя и ПК.

Поменять настройки хранения ключа можно через mmc оснастку, которая выводится комбинацией клавиш WIN R:

В корне консоли комбинацией клавиш CTRL M через Файл можно добавить или удалить оснастку:

В открывшемся окне пользователь выбирает поле доступных оснасток, затем «Сертификаты» и нажимает добавление:

Диспетчер позволяет добавить новую оснастку для персональной учетной записи, учетной записи ПК или службы. Если добавляется учетная запись ПК, то в ней есть дополнительные настройки:

Выбрать необходимо локальный ПК, после чего нажать «Готово». Откроется вот такое окно:

Созданную оснастку нужно сохранить через пункт меню «Файл». Для удобства работы местом сохранения выбирают рабочий стол:

В корневой консоли область сертификатов разделена на 2 части для пользователя и ПК. Область пользователя содержит несколько папок:

- Личное;

- Корневые доверительные и промежуточные сертификаты;

- Пользовательские объекты AD;

- Сертификаты, к которым не установлено доверие;

- Доверенные лица и издатели и т.п.

Обычно изначально папка «Личное» не содержит сертификатов. Перенести один сертификат в папку можно через запрос или импорт:

Далее необходимо нажать в мастере импортирования «Далее». Нужный сертификат обычно имеет следующий формат:

- PKCS # 12 (.PFX, .P12);

- Стандарт Cryprograhic Message Syntax — сертификаты PKCS #7;

- Хранилище сериализованных сертификатов.

Через вкладку доверенных сертификатов откроется большой список корневых, который необходим для нормальной работы на интернет-пространстве:

Состав любого из них можно посмотреть через двойной щелчок мыши, а из действий пользователю доступен экспорт для последующей переустановки на другой ПК. Экспорт возможен в разных распространенных форматах:

Полезной для пользователя будет и папка, содержащая недействительные и просроченные сертификаты. Поскольку их своевременное обновление и замена позволят избежать проблем с работой компьютера.

Как установить доверенный сертификат ca на android-устройстве?

до Android KitKat вы должны root устройство для установки новых сертификатов.

от Android KitKat (4.0) до нуги (7.0) это возможно и легко. Я смог установить Charles Web Debbuging Proxy cert на мое некорневое устройство и успешно понюхать SSL-трафик.

извлечение из http://wiki.cacert.org/FAQ/ImportRootCert

перед Android версии 4.0, с Android версии пряники & Froyo, был один файл только для чтения (/system/etc/security / cacerts.bks), содержащий хранилище доверия со всеми сертификатами CA (“system”), которым доверяют по умолчанию на Android. Как системные приложения, так и все приложения, разработанные с Android SDK, используют это. Используйте эти инструкции по установке сертификатов CAcert на Android Gingerbread, Froyo,…

начиная с Android 4.0 (Android ICS / “Ice Cream Sandwich”, Android 4.3 “Jelly Bean” и Android 4.4 “KitKat”), система доверена сертификаты находятся в системном разделе (только для чтения) в папке “/system/etc/security/ ” как отдельные файлы. Тем не менее, пользователи теперь могут легко добавлять свои собственные “пользовательские” сертификаты, которые будут храниться в “/data/misc/keychain/certs-added”.

установленные системой сертификаты можно управлять на устройстве Android в разделе “Настройки” – > “Безопасность” – > “сертификаты” – > “Система”, тогда как доверенные сертификаты пользователя находятся в разделе “пользователь”. При использовании user trusted сертификаты, Android заставит пользователя Android устройства реализовать дополнительные меры безопасности: использование PIN-кода, шаблон блокировки или пароль для разблокировки устройства являются обязательными при использовании пользовательских сертификатов.

установка сертификатов CAcert как “доверенных пользователей” – сертификаты очень легко. Установка новых сертификатов как “system trusted” – сертификаты требуют больше работы (и требует корневого доступа), но у него есть преимущество избежать блокировки экрана Android требование.

от Android N и далее это становится немного сложнее, см. Этот экстракт из сайт Charles proxy:

начиная с Android N, вам нужно добавить конфигурацию в свое приложение, чтобы

доверяйте SSL-сертификатам, созданным прокси-сервером Charles SSL.

Это означает, что вы можете использовать SSL-проксирование только с приложениями, которые вы

управление.

чтобы настроить приложение на доверие Чарльзу, вы нужно добавить

Файл конфигурации сетевой безопасности в приложении. Этот файл может

переопределите системное значение по умолчанию, позволяя приложению доверять установленному пользователю

Сертификаты CA (например, корневой сертификат Charles). Можно указать

что это применимо только в отладочных сборках вашего приложения, так что

производственные сборки используют профиль доверия по умолчанию.

Добавить файл res / xml / network_security_config.xml для вашего приложения:

<network-security-config>

<debug-overrides>

<trust-anchors>

<!-- Trust user added CAs while debuggable only -->

<certificates src="user" />

</trust-anchors>

</debug-overrides>

</network-security-config>

затем добавить ссылку на этот файл в манифест вашего приложения выглядит следующим образом:

<?xml version="1.0" encoding="utf-8"?>

<manifest>

<application android:networkSecurityConfig="@xml/network_security_config">

</application>

</manifest>

Каким образом сделать подарок через вайлдберриз

https://www.youtube.com/watch?v=OrNc6ijjtIE

Взамен подарочным картам в онлайн-магазине Wildberries есть возможность покупать товары в подарок. Для этого нужно совершить покупку в специальном для этого разделе. Подарок нужно будет оплатить одни из доступных способов: картой, электронными деньгами или любым другим доступным.

Чтобы оформить заказ Вайлдберриз вместо подарочного сертификата, выполните следующие действия:

- Войдите в личный кабинет магазина, кнопка находится вверху главной страницы;

- Нажмите на кнопку меню и выберите пункт «Подарок»;

- Выберите категорию товара, из которой вы хотели бы оплатить заказ;

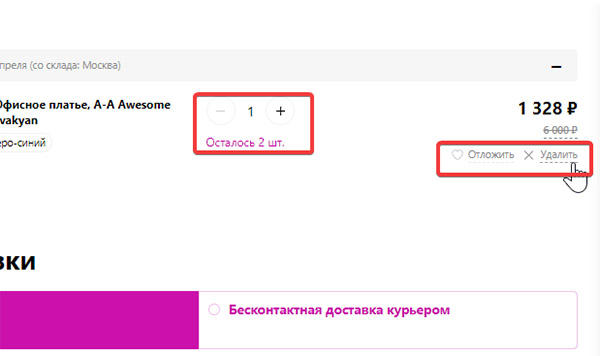

- Откроется список, где нужно указать товары и добавить их в корзину;

- Укажите способ оплаты и тип доставки, выбрав нужный адрес, по которому и будет доставлена посылка.

После оформления покупки в Wildberries вы сможете сообщить о подарке адресату. Товар можно будет отменить в течении некоторого времени после заказа в вашем личном кабинете. Спустя 30 минут такая возможность исчезает. И отказаться от покупки теперь можно будет только в пункте выдачи.

Подтверждение соответствия

Федеральный закон «О техническом регулировании» коренным образом изменил подход к условиям и механизму подтверждения соответствия установленным требованиям. Он определяет подтверждение соответствия, как документальное удостоверение соответствия продукции или иных объектов, процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг требованиям технических регламентов, положениям стандартов или условиям договоров. Это закреплено также в Соглашении о единых принципах и правилах технического регулирования в Республики Беларусь, Республики Казахстан и Российской Федерации от 18 ноября 2021 года.

Подтверждение соответствия осуществляется в целях:

- удостоверения соответствия продукции, процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, работ, услуг или иных объектов требованиям технических регламентов, стандартов, условиям договоров;

- содействия приобретателям в компетентном выборе продукции, работ, услуг;

- повышения конкурентоспособности продукции, работ, услуг на российском и международном рынках;

- создания условий для обеспечения свободного перемещения товаров по территории Российской Федерации, а также для осуществления международного экономического, научно-технического сотрудничества и международной торговли.

В отличие от других способов оценки, подтверждение соответствия применяется на дорыночной стадии продукции и может быть осуществлено как изготовителями (поставщиками), то есть первой стороной (декларирование соответствия), так и независимыми от изготовителей (поставщиков) и потребителей (заказчиков) органами – третьей стороной (сертификация).

Подтверждение соответствия в Российской Федерации, как государстве – члене Таможенного союза, может носить добровольный или обязательный характер.

Декларация о соответствии и сертификат соответствия имеют равную юридическую силу независимо от схем обязательного подтверждения соответствия и действуют на всей территории Российской Федерации.

Письмо № СП-101-32/6852 от 04.12.2008 (pdf , 0.01 Мб) руководителям органов по сертификации Системы сертификации ГОСТ Р о коде ТН ВЭД в сертификате соответствия.

Инфографика “Национальная система сертификации” (pdf , 1.41 Мб)

Поиск trustmanager

Архитектура шифрования Java (JCA) – очень гибкая архитектура, и ее общая структура выглядит следующим образом:

Приложения Java получают доступ к службам шифрования через уровень интерфейса. В состав уровня интерфейса входят JAAS (Java Authentication Authorization Service, Java Authentication and Authorization API), JSSE (Java Secure Socket Extension, Java Secure Socket Extension)

JCA также определяет набор интерфейсов поставщика услуг шифрования, напримерjavax.net.ssl.SSLContextSpi с участием javax.net.ssl.TrustManagerFactorySpi Подождите. Разработчики служб шифрования реализуют эти интерфейсы и передаютjava.security.Security Предоставленный интерфейс зарегистрирован в структуре JCA.

Для системы AndroidTrustManagerFactory Регистрация службы шифрования находится наActivityThread изhandleBindApplication() Соответствующий код (находится вframeworks/base/core/java/android/app/ActivityThread.java)следующим образом:

// Install the Network Security Config Provider. This must happen before the application

// code is loaded to prevent issues with instances of TLS objects being created before

// the provider is installed.

Trace.traceBegin(Trace.TRACE_TAG_ACTIVITY_MANAGER, "NetworkSecurityConfigProvider.install");

NetworkSecurityConfigProvider.install(appContext);

Trace.traceEnd(Trace.TRACE_TAG_ACTIVITY_MANAGER);NetworkSecurityConfigProvider Определение класса (находится вframeworks/base/core/java/android/security/net/config/NetworkSecurityConfigProvider.java)следующим образом:

package android.security.net.config;

import android.content.Context;

import java.security.Security;

import java.security.Provider;

/** @hide */publicfinalclassNetworkSecurityConfigProviderextendsProvider {privatestaticfinal String PREFIX =

NetworkSecurityConfigProvider.class.getPackage().getName() ".";

publicNetworkSecurityConfigProvider() {

super("AndroidNSSP", 1.0, "Android Network Security Policy Provider");

put("TrustManagerFactory.PKIX", PREFIX "RootTrustManagerFactorySpi");

put("Alg.Alias.TrustManagerFactory.X509", "PKIX");

}

publicstaticvoidinstall(Context context) {

ApplicationConfig config = new ApplicationConfig(new ManifestConfigSource(context));

ApplicationConfig.setDefaultInstance(config);

int pos = Security.insertProviderAt(new NetworkSecurityConfigProvider(), 1);

if (pos != 1) {

thrownew RuntimeException("Failed to install provider as highest priority provider."

" Provider was installed at position " pos);

}

libcore.net.NetworkSecurityPolicy.setInstance(new ConfigNetworkSecurityPolicy(config));

}

}ВNetworkSecurityConfigProvider.install() В методе передайтеSecurity.insertProviderAt() БудетNetworkSecurityConfigProvider Зарегистрирован в рамках JCA. Из NetworkSecurityConfigProvider Конструктор видит, что онandroid.security.net.config.RootTrustManagerFactorySpi Внесите в структуру JCA.

android.security.net.config.RootTrustManagerFactorySpi Определение (находится вframeworks/base/core/java/android/security/net/config/RootTrustManagerFactorySpi.java)следующим образом:

package android.security.net.config;

import android.util.Pair;

import java.security.InvalidAlgorithmParameterException;

import java.security.InvalidParameterException;

import java.security.KeyStore;

import java.security.KeyStoreException;

import java.security.NoSuchAlgorithmException;

import java.security.Provider;

import java.security.Security;

import java.util.Set;

import javax.net.ssl.ManagerFactoryParameters;

import javax.net.ssl.TrustManager;

import javax.net.ssl.TrustManagerFactory;

import javax.net.ssl.TrustManagerFactorySpi;

import com.android.internal.annotations.VisibleForTesting;

/** @hide */publicclassRootTrustManagerFactorySpiextendsTrustManagerFactorySpi {private ApplicationConfig mApplicationConfig;

private NetworkSecurityConfig mConfig;

@OverridepublicvoidengineInit(ManagerFactoryParameters spec)

throws InvalidAlgorithmParameterException {

if (!(spec instanceof ApplicationConfigParameters)) {

thrownew InvalidAlgorithmParameterException("Unsupported spec: " spec ". Only "

ApplicationConfigParameters.class.getName() " supported");

}

mApplicationConfig = ((ApplicationConfigParameters) spec).config;

}

@OverridepublicvoidengineInit(KeyStore ks) throws KeyStoreException {

if (ks != null) {

mApplicationConfig = new ApplicationConfig(new KeyStoreConfigSource(ks));

} else {

mApplicationConfig = ApplicationConfig.getDefaultInstance();

}

}

@Overridepublic TrustManager[] engineGetTrustManagers() {

if (mApplicationConfig == null) {

thrownew IllegalStateException("TrustManagerFactory not initialized");

}

returnnew TrustManager[] { mApplicationConfig.getTrustManager() };

}

@VisibleForTestingpublicstaticfinalclassApplicationConfigParametersimplementsManagerFactoryParameters {publicfinal ApplicationConfig config;

publicApplicationConfigParameters(ApplicationConfig config) {

this.config = config;

}

}

}RootTrustManagerFactorySpi изTrustManager Из ApplicationConfig,ApplicationConfig СреднийTrustManager Связанный код (находится вframeworks/base/core/java/android/security/net/config/ApplicationConfig.java)следующим образом:

publicfinalclassApplicationConfig {privatestatic ApplicationConfig sInstance;

privatestatic Object sLock = new Object();

private Set<Pair<Domain, NetworkSecurityConfig>> mConfigs;

private NetworkSecurityConfig mDefaultConfig;

private X509TrustManager mTrustManager;

. . . . . .

/**

* Returns the {@link X509TrustManager} that implements the checking of trust anchors and

* certificate pinning based on this configuration.

*/public X509TrustManager getTrustManager() {

ensureInitialized();

return mTrustManager;

}

. . . . . .

privatevoidensureInitialized() {

synchronized(mLock) {

if (mInitialized) {

return;

}

mConfigs = mConfigSource.getPerDomainConfigs();

mDefaultConfig = mConfigSource.getDefaultConfig();

mConfigSource = null;

mTrustManager = new RootTrustManager(this);

mInitialized = true;

}

}ApplicationConfig изTrustManager Да RootTrustManager。

Давайте посмотрим на уровень интерфейса JCAjavax.net.ssl.TrustManagerFactory Определение:

Принцип работы подарочных сертификатов

Каждый пользователь мог заказать подарочную карту на сумму до 5 000 рублей. И отправить её по определённому адресу в качестве бонуса на покупки. Тот кому было адресовано послание мог использовать сертификат только после регистрации на сайте Вайлдберриз. После прохождения всей процедуры необходимо в личном кабинете найти раздел, в котором нужно ввести код подарочной карты. После этого бонусы засчитывались на баланс. И ими можно было воспользоваться. Подарочная карта не подлежит возврату и не является именной. Нет возможности восстановить её после того, как была утеряна. И является владением онлайн-магазина Wildberries.

Подарочная карта не подлежит возврату и не является именной. Нет возможности восстановить её после того, как была утеряна. И является владением онлайн-магазина Wildberries. Подарочная карта не подлежит возврату и не является именной. Нет возможности восстановить её после того, как была утеряна. И является владением онлайн-магазина Wildberries.

Подарочная карта не подлежит возврату и не является именной. Нет возможности восстановить её после того, как была утеряна. И является владением онлайн-магазина Wildberries.

Проверка легальности цепочки сертификатов

Каким образом корневое хранилище сертификатов используется для процесса проверки сертификата при подтверждении связи SSL / TLS с корневым хранилищем сертификатов?

Срок действия сертификата определяется стандартной библиотекой Java.javax.net.ssl.SSLSocket ВstartHandshake() Метод завершен. Для системы AndroidSSLSocket Эта реализация, основанная на реализации библиотеки OpenSSL, реализованаexternal/conscrypt Модуль предоставлен,SSLSocket Реализуется какOpenSSLSocketImpl Класс (находится вexternal/conscrypt/src/main/java/org/conscrypt/OpenSSLSocketImpl.java)。

OpenSSLSocketImpl.startHandshake() Подтверждение SSL / TLS – чрезвычайно деликатный процесс. Мы пропускаем подробный процесс установления связи и сосредотачиваемся на части проверки сертификата.

OpenSSLSocketImpl.startHandshake() ПроходятNativeCrypto Класс (находится вexternal/conscrypt/src/main/java/org/conscrypt/NativeCrypto.java) Статический метод локального слояSSL_do_handshake() Метод выполняет операцию рукопожатия:

/**

* Returns the sslSessionNativePointer of the negotiated session. If this is

* a server negotiation, supplying the {@code alpnProtocols} will enable

* ALPN negotiation.

*/publicstaticnativelongSSL_do_handshake(long sslNativePointer,

FileDescriptor fd,

SSLHandshakeCallbacks shc,

int timeoutMillis,

boolean client_mode,

byte[] npnProtocols,

byte[] alpnProtocols)

throws SSLException, SocketTimeoutException, CertificateException;NativeCrypto Класс определяет набор обратных вызовов, которые будут вызываться кодом OpenSSL C / C , связанным с рукопожатием SSL на локальном уровне.SSLHandshakeCallbacks,над SSL_do_handshake() В методе этот набор обратных вызовов передается на локальный уровень в качестве параметров.

SSLHandshakeCallbacks Это определяется следующим образом:

/**

* A collection of callbacks from the native OpenSSL code that are

* related to the SSL handshake initiated by SSL_do_handshake.

*/publicinterfaceSSLHandshakeCallbacks {/**

* Verify that we trust the certificate chain is trusted.

*

* @param sslSessionNativePtr pointer to a reference of the SSL_SESSION

* @param certificateChainRefs chain of X.509 certificate references

* @param authMethod auth algorithm name

*

* @throws CertificateException if the certificate is untrusted

*/publicvoidverifyCertificateChain(long sslSessionNativePtr, long[] certificateChainRefs,

String authMethod) throws CertificateException;

/**

* Called on an SSL client when the server requests (or

* requires a certificate). The client can respond by using

* SSL_use_certificate and SSL_use_PrivateKey to set a

* certificate if has an appropriate one available, similar to

* how the server provides its certificate.

*

* @param keyTypes key types supported by the server,

* convertible to strings with #keyType

* @param asn1DerEncodedX500Principals CAs known to the server

*/publicvoidclientCertificateRequested(byte[] keyTypes,

byte[][] asn1DerEncodedX500Principals)

throws CertificateEncodingException, SSLException;

/**

* Gets the key to be used in client mode for this connection in Pre-Shared Key (PSK) key

* exchange.

*

* @param identityHint PSK identity hint provided by the server or {@code null} if no hint

* provided.

* @param identity buffer to be populated with PSK identity (NULL-terminated modified UTF-8)

* by this method. This identity will be provided to the server.

* @param key buffer to be populated with key material by this method.

*

* @return number of bytes this method stored in the {@code key} buffer or {@code 0} if an

* error occurred in which case the handshake will be aborted.

*/publicintclientPSKKeyRequested(String identityHint, byte[] identity, byte[] key);

/**

* Gets the key to be used in server mode for this connection in Pre-Shared Key (PSK) key

* exchange.

*

* @param identityHint PSK identity hint provided by this server to the client or

* {@code null} if no hint was provided.

* @param identity PSK identity provided by the client.

* @param key buffer to be populated with key material by this method.

*

* @return number of bytes this method stored in the {@code key} buffer or {@code 0} if an

* error occurred in which case the handshake will be aborted.

*/publicintserverPSKKeyRequested(String identityHint, String identity, byte[] key);

/**

* Called when SSL state changes. This could be handshake completion.

*/publicvoidonSSLStateChange(long sslSessionNativePtr, int type, int val);

}среди нихverifyCertificateChain()Обратный вызов используется для проверки сертификата сервера. Система Android использует этот обратный вызов для подключения модуля управления библиотекой корневых сертификатов с подтверждением связи SSL / TLS и проверкой подлинности базового OpenSSL.

SSLHandshakeCallbacks Обратный звонок отOpenSSLSocketImpl достичь,verifyCertificateChain() Реализация следующая:

@SuppressWarnings("unused") @OverridepublicvoidverifyCertificateChain(long sslSessionNativePtr, long[] certRefs, String authMethod)

throws CertificateException {

try {

X509TrustManager x509tm = sslParameters.getX509TrustManager();

if (x509tm == null) {

thrownew CertificateException("No X.509 TrustManager");

}

if (certRefs == null || certRefs.length == 0) {

thrownew SSLException("Peer sent no certificate");

}

OpenSSLX509Certificate[] peerCertChain = new OpenSSLX509Certificate[certRefs.length];

for (int i = 0; i < certRefs.length; i ) {

peerCertChain[i] = new OpenSSLX509Certificate(certRefs[i]);

}

handshakeSession = new OpenSSLSessionImpl(sslSessionNativePtr, null, peerCertChain,

getHostnameOrIP(), getPort(), null);

boolean client = sslParameters.getUseClientMode();

if (client) {

Platform.checkServerTrusted(x509tm, peerCertChain, authMethod, this);

if (sslParameters.isCTVerificationEnabled(getHostname())) {

byte[] tlsData = NativeCrypto.SSL_get_signed_cert_timestamp_list(

sslNativePointer);

byte[] ocspData = NativeCrypto.SSL_get_ocsp_response(sslNativePointer);

CTVerifier ctVerifier = sslParameters.getCTVerifier();

CTVerificationResult result =

ctVerifier.verifySignedCertificateTimestamps(peerCertChain, tlsData, ocspData);

if (result.getValidSCTs().size() == 0) {

thrownew CertificateException("No valid SCT found");

}

}

} else {

String authType = peerCertChain[0].getPublicKey().getAlgorithm();

Platform.checkClientTrusted(x509tm, peerCertChain, authType, this);

}

} catch (CertificateException e) {

throw e;

} catch (Exception e) {

thrownew CertificateException(e);

} finally {

handshakeSession = null;

}

}OpenSSLSocketImpl изverifyCertificateChain() Из sslParameters ПолучитьX509TrustManagerА потом вPlatform.checkServerTrusted() (com.android.org.conscrypt.Platform,роды external/conscrypt/src/compat/java/org/conscrypt/Platform.java) При выполнении проверки действительности сертификата на стороне сервера:

publicstaticvoidcheckServerTrusted(X509TrustManager tm, X509Certificate[] chain,

String authType, OpenSSLSocketImpl socket) throws CertificateException {

if (!checkTrusted("checkServerTrusted", tm, chain, authType, Socket.class, socket)

&& !checkTrusted("checkServerTrusted", tm, chain, authType, String.class,

socket.getHandshakeSession().getPeerHost())) {

tm.checkServerTrusted(chain, authType);

}

}Platform.checkServerTrusted() ВыполняяX509TrustManager изcheckServerTrusted() Метод выполняет проверку действительности сертификата.

X509TrustManager Из OpenSSLSocketImpl изsslParameters, ЧтоsslParameters Откуда это?OpenSSLSocketImpl изsslParameters Передано создателем объекта:

publicclassOpenSSLSocketImplextendsjavax.net.ssl.SSLSocketimplementsNativeCrypto.SSLHandshakeCallbacks, SSLParametersImpl.AliasChooser,

SSLParametersImpl.PSKCallbacks {

. . . . . .

privatefinal SSLParametersImpl sslParameters;

. . . . . .

protectedOpenSSLSocketImpl(SSLParametersImpl sslParameters) throws IOException {

this.socket = this;

this.peerHostname = null;

this.peerPort = -1;

this.autoClose = false;

this.sslParameters = sslParameters;

}

protectedOpenSSLSocketImpl(String hostname, int port, SSLParametersImpl sslParameters)

throws IOException {

super(hostname, port);

this.socket = this;

this.peerHostname = hostname;

this.peerPort = port;

this.autoClose = false;

this.sslParameters = sslParameters;

}

protectedOpenSSLSocketImpl(InetAddress address, int port, SSLParametersImpl sslParameters)

throws IOException {

super(address, port);

this.socket = this;

this.peerHostname = null;

this.peerPort = -1;

this.autoClose = false;

this.sslParameters = sslParameters;

}

protectedOpenSSLSocketImpl(String hostname, int port,

InetAddress clientAddress, int clientPort,

SSLParametersImpl sslParameters) throws IOException {

super(hostname, port, clientAddress, clientPort);

this.socket = this;

this.peerHostname = hostname;

this.peerPort = port;

this.autoClose = false;

this.sslParameters = sslParameters;

}

protectedOpenSSLSocketImpl(InetAddress address, int port,

InetAddress clientAddress, int clientPort,

SSLParametersImpl sslParameters) throws IOException {

super(address, port, clientAddress, clientPort);

this.socket = this;

this.peerHostname = null;

this.peerPort = -1;

this.autoClose = false;

this.sslParameters = sslParameters;

}

/**

* Create an SSL socket that wraps another socket. Invoked by

* OpenSSLSocketImplWrapper constructor.

*/protectedOpenSSLSocketImpl(Socket socket, String hostname, int port,

boolean autoClose, SSLParametersImpl sslParameters) throws IOException {

this.socket = socket;

this.peerHostname = hostname;

this.peerPort = port;

this.autoClose = autoClose;

this.sslParameters = sslParameters;

}Другими словами,OpenSSLSocketImpl изsslParameters Из javax.net.ssl.SSLSocketFactory,который OpenSSLSocketFactoryImpl。OpenSSLSocketFactoryImpl Определение (находится вexternal/conscrypt/src/main/java/org/conscrypt/OpenSSLSocketFactoryImpl.java)следующим образом:

package org.conscrypt;

import java.io.IOException;

import java.net.InetAddress;

import java.net.Socket;

import java.net.UnknownHostException;

import java.security.KeyManagementException;

publicclassOpenSSLSocketFactoryImplextendsjavax.net.ssl.SSLSocketFactory {privatefinal SSLParametersImpl sslParameters;

privatefinal IOException instantiationException;

publicOpenSSLSocketFactoryImpl() {

SSLParametersImpl sslParametersLocal = null;

IOException instantiationExceptionLocal = null;

try {

sslParametersLocal = SSLParametersImpl.getDefault();

} catch (KeyManagementException e) {

instantiationExceptionLocal = new IOException("Delayed instantiation exception:");

instantiationExceptionLocal.initCause(e);

}

this.sslParameters = sslParametersLocal;

this.instantiationException = instantiationExceptionLocal;

}

publicOpenSSLSocketFactoryImpl(SSLParametersImpl sslParameters) {

this.sslParameters = sslParameters;

this.instantiationException = null;

}

@Overridepublic String[] getDefaultCipherSuites() {

return sslParameters.getEnabledCipherSuites();

}

@Overridepublic String[] getSupportedCipherSuites() {

return NativeCrypto.getSupportedCipherSuites();

}

@Overridepublic Socket createSocket() throws IOException {

if (instantiationException != null) {

throw instantiationException;

}

returnnew OpenSSLSocketImpl((SSLParametersImpl) sslParameters.clone());

}

@Overridepublic Socket createSocket(String hostname, int port) throws IOException, UnknownHostException {

returnnew OpenSSLSocketImpl(hostname, port, (SSLParametersImpl) sslParameters.clone());

}

@Overridepublic Socket createSocket(String hostname, int port, InetAddress localHost, int localPort)

throws IOException, UnknownHostException {

returnnew OpenSSLSocketImpl(hostname,

port,

localHost,

localPort,

(SSLParametersImpl) sslParameters.clone());

}

@Overridepublic Socket createSocket(InetAddress address, int port) throws IOException {

returnnew OpenSSLSocketImpl(address, port, (SSLParametersImpl) sslParameters.clone());

}

@Overridepublic Socket createSocket(InetAddress address,

int port,

InetAddress localAddress,

int localPort)

throws IOException {

returnnew OpenSSLSocketImpl(address,

port,

localAddress,

localPort,

(SSLParametersImpl) sslParameters.clone());

}

@Overridepublic Socket createSocket(Socket s, String hostname, int port, boolean autoClose)

throws IOException {

returnnew OpenSSLSocketImplWrapper(s,

hostname,

port,

autoClose,

(SSLParametersImpl) sslParameters.clone());

}

}OpenSSLSocketImpl Основная ответственность – установить параметры SSL / TLS.SSLParametersImpl Придерживайтесь SSLSocket. В основном смотрите по умолчаниюSSLParametersImpl изX509TrustManager Что находится (находится вexternal/conscrypt/src/main/java/org/conscrypt/SSLParametersImpl.java ):

/**

* Initializes the parameters. Naturally this constructor is used

* in SSLContextImpl.engineInit method which directly passes its

* parameters. In other words this constructor holds all

* the functionality provided by SSLContext.init method.

* See {@link javax.net.ssl.SSLContext#init(KeyManager[],TrustManager[],

* SecureRandom)} for more information

*/protectedSSLParametersImpl(KeyManager[] kms, TrustManager[] tms,

SecureRandom sr, ClientSessionContext clientSessionContext,

ServerSessionContext serverSessionContext, String[] protocols)

throws KeyManagementException {

this.serverSessionContext = serverSessionContext;

this.clientSessionContext = clientSessionContext;

if (kms == null) {

x509KeyManager = getDefaultX509KeyManager();

pskKeyManager = null;

} else {

x509KeyManager = findFirstX509KeyManager(kms);

pskKeyManager = findFirstPSKKeyManager(kms);

}

if (tms == null) {

x509TrustManager = getDefaultX509TrustManager();

} else {

x509TrustManager = findFirstX509TrustManager(tms);

}

secureRandom = sr;

enabledProtocols = NativeCrypto.checkEnabledProtocols(

protocols == null ? NativeCrypto.DEFAULT_PROTOCOLS : protocols).clone();

boolean x509CipherSuitesNeeded = (x509KeyManager != null) || (x509TrustManager != null);

boolean pskCipherSuitesNeeded = pskKeyManager != null;

enabledCipherSuites = getDefaultCipherSuites(

x509CipherSuitesNeeded, pskCipherSuitesNeeded);

}

protectedstatic SSLParametersImpl getDefault() throws KeyManagementException {

SSLParametersImpl result = defaultParameters;

if (result == null) {

defaultParameters = result = new SSLParametersImpl(null,

null,

null,

new ClientSessionContext(),

new ServerSessionContext(),

null);

}

return (SSLParametersImpl) result.clone();

}

. . . . . .

/**

* @return X.509 trust manager or {@code null} for none.

*/protected X509TrustManager getX509TrustManager() {

return x509TrustManager;

}

. . . . . .

/**

* Gets the default X.509 trust manager.

* <p>

* TODO: Move this to a published API under dalvik.system.

*/publicstatic X509TrustManager getDefaultX509TrustManager()

throws KeyManagementException {

X509TrustManager result = defaultX509TrustManager;

if (result == null) {

defaultX509TrustManager = result = createDefaultX509TrustManager();

}

return result;

}

privatestatic X509TrustManager createDefaultX509TrustManager()

throws KeyManagementException {

try {

String algorithm = TrustManagerFactory.getDefaultAlgorithm();

TrustManagerFactory tmf = TrustManagerFactory.getInstance(algorithm);

tmf.init((KeyStore) null);

TrustManager[] tms = tmf.getTrustManagers();

X509TrustManager trustManager = findFirstX509TrustManager(tms);

if (trustManager == null) {

thrownew KeyManagementException(

"No X509TrustManager in among default TrustManagers: "

Arrays.toString(tms));

}

return trustManager;

} catch (NoSuchAlgorithmException e) {

thrownew KeyManagementException(e);

} catch (KeyStoreException e) {

thrownew KeyManagementException(e);

}

}БудетcreateDefaultX509TrustManager() Скопируйте код в наше приложение, как показано ниже:

private X509TrustManager systemDefaultTrustManager() {

try {

TrustManagerFactory trustManagerFactory = TrustManagerFactory.getInstance(

TrustManagerFactory.getDefaultAlgorithm());

trustManagerFactory.init((KeyStore) null);

TrustManager[] trustManagers = trustManagerFactory.getTrustManagers();

if (trustManagers.length != 1 || !(trustManagers[0] instanceof X509TrustManager)) {

thrownew IllegalStateException("Unexpected default trust managers:"

Arrays.toString(trustManagers));

}

return (X509TrustManager) trustManagers[0];

} catch (GeneralSecurityException e) {

thrownew AssertionError();

}

}Прервите точку во время выполнения приложения и подтвердите системное значение по умолчанию с помощью Android StudioX509TrustManager Что это такое, подтвердить несложно, этоandroid.security.net.config.RootTrustManager。android.security.net.config.

Проверка подлинности сертификатов соответствия — список статей — главная — департамент государственного жилищного и строительного надзора свердловской области официальный сайт

Для проверки подлинность сертификатов соответствия (обязательной сертификации, Евразийского Экономического Союза (ЕАЭС)) необходимо воспользоваться сервисом “Электронные Реестр” на официальном сайте Федеральной службы по аккредитации (Росаккредитация) (https://pub.my-sertif.ru/rss/certificate).

Для поиска сертификата соответствия в верхнем левом поле “Номер сертификата” необходимо ввести номер сертификата соответствия, который указан на самом сертификате (в центре, сверху).

Войдя во вкладку сертификата, для просмотра будет доступна информация об основных сведениях, заявителе, изготовителе, сведениях о продукции, исследованиях, испытаниях, измерений, сведения об органе по сертификации, эксперты по сертификации.

Подлинность сертификатов соответствия систем добровольной сертификации можно проверить путем поиска сайта соответствующей системы добровольной сертификации (указана вверху сертификата) и анализа реестра выданных сертификатов, размещенного на сайте.

<< Назад

Решение №2. подбор пин-кода и права администратора

На то, чтобы подобрать пин-код к токену, есть десять попыток. После десятого неверного ввода символов заблокируется.

Иногда количество попыток ввода можно увеличить. Для этого нужно зайти на токен в качестве администратора и разблокировать пин-код:

- Перейти в панель управления токеном. Например, если используется носитель «Рутокен», то нужно перейти в Пуск — Панель управления — Панель управления «Рутокен» — вкладка «Администрирование».

- Ввести пин-код администратора. Стандартное значение устанавливает производитель: для «Рутокена» — 87654321, для Jacarta SE — 00000000 для PKI-части и 1234567890 для ГОСТ части. Если стандартное значение администратора не подошло, значит его сменили, и нужно вспоминать установленную комбинацию. На это есть десять попыток, потом токен окончательно заблокируется.

- Разблокировать пин-код токена. Для этого на вкладке «Администрирование» нажать «Разблокировать».

Также, если пин-код администратора известен, то можно сбросить попытки ввода другим способом — через КриптоПро CSP:

- Открыть КриптоПро CSP, перейти на вкладку «Оборудование» и нажать кнопку «Настроить типы носителей».

- Выбрать свой токен. Открыть его свойства и перейти в раздел «Информация».

- Разблокировать пин-код.

После разблокировки счетчик попыток ввода сбросится. Но даже тогда, пока правильную комбинацию к токену не введут, доступ будет закрыт и использовать подпись не получится.

Если вспомнить или изменить нужную комбинацию не удалось, придется получать новый сертификат подписи в УЦ: отозвать старый сертификат и получить новый. Токен можно использовать старый — можете отформатировать носитель, тогда старый пин-код и сертификат удалятся.

При записи подписи на новый токен советуем поменять стандартный пин-код носителя на собственный. Это, конечно, может привести к тому, что комбинация вновь потеряется. Но лучше получить новый сертификат, чем пострадать от мошенников, которые смогли взломать «заводское» значение на токене и подписали украденной ЭП важные документы.

Управление корневым сертификатом android

В репозитории исходного кода AOSP корневой сертификат CA в основном хранится вsystem/ca-certificates Каталог, а в системе Android он хранится в/system/etc/security/ В каталоге возьмем в качестве примера устройство Pixel системы Android 7.1.1:

-----------------.--------.среди них cacerts_google Корневой сертификат в каталоге в основном используется дляsystem/update_engine、external/libbrillo с участием system/core/crash_reporter И другие модули,cacerts Корневой сертификат в каталоге используется для всех приложений.cacerts Корневой сертификат в каталоге, то есть библиотека корневых сертификатов системы Android, выглядит следующим образом:

---------.--------.--------.--------.--------.--------.--------.--------.--------.--------.--------.--------.--------.......Все это сертификаты X.509 в формате PEM. Система Android прошлаSystemCertificateSource、DirectoryCertificateSource с участием CertificateSource Библиотека корневых сертификатов системы управления.CertificateSourceОпределение (находится вframeworks/base/core/java/android/security/net/config/CertificateSource.java)

package android.security.net.config;

import java.security.cert.X509Certificate;

import java.util.Set;

/** @hide */publicinterfaceCertificateSource {

Set<X509Certificate> getCertificates();

X509Certificate findBySubjectAndPublicKey(X509Certificate cert);

X509Certificate findByIssuerAndSignature(X509Certificate cert);

Set<X509Certificate> findAllByIssuerAndSignature(X509Certificate cert);

void handleTrustStorageUpdate();

}DirectoryCertificateSource Класс основан на библиотеке корневых сертификатов, хранящейся в виде файла корневого сертификата, отдельно хранящегося в файловой системе, и обеспечивает операции создания, получения и поиска сертификатов. Определение этого класса (находится вframeworks/base/core/java/android/security/net/config/DirectoryCertificateSource.java)следующим образом:

Установка через меню лс

Установка ключа ЭЦП этим способом требует наличия файла с расширением .cer, который обычно находится на жестком диске ПК или на токене. Начинается работа аналогичным образом через панель управления ПК, папки с программой КриптоПро и вкладки «Сервис».

Откроется Мастер установки, в котором сначала пользователь нажимает «Далее», а затем переходит к выбору нужного файла через «Обзор»:

Чтобы выбрать путь, нужно открыть хранилище сертификатов, и нажать «Далее». Пароль на хранилище ключей обычно стандартный, и равен комбинации чисел от 1 до 6:

Если есть необходимость, то в новом окне можно посмотреть информацию о сертификате, а если нет — можно сразу переходить к следующему шагу:

Пользователь должен ввести или указать контейнер закрытого ключа КриптоПро, который содержит искомый электронный документ. Сделать это можно через кнопку «Обзор»:

Подтверждает свой выбор пользователь через нажатие «Далее»:

Следующий шаг — выбор хранилища, куда будет помещен новый ключ. Для этого в соответствующем окне нажимают «Обзор». В версии КриптоПро 3.6 и выше необходимо также установить флажок напротив пункта об установке сертификата в контейнер:

Далее нужно выбрать хранилище и подтвердить действие:

Если после последующего нажатия «Далее» и «Готово» появилось сообщение о том, что данный сертификат уже имеется на ПК, и его можно заменить на новый с проставленной ссылкой на закрытый ключ, то нужно нажать «Да». При правильно выполненных действиях в течение нескольких секунд появится сообщение об успешной установке ЛС на компьютер.

Работа с электронной цифровой подписью иногда требует обновления или переустановки сертификатов, а также проверки их актуальности. Для этого пользователю необходимо знать и место их хранения в реестре, и в операционной системе и понимать, как можно осуществить установку или экспорт.

Обычно процесс поиска интересующего ключа ЭЦП занимает несколько минут и при следовании инструкции не вызывает ошибок или проблем. Если во время установки сертификатов происходят повторяющиеся сбои или системные ошибки, то лучше обратиться в службу технической поддержки для разъяснения ситуации.

Открыты ключ и закрытый ключ эцп: итоги

Итак, открытый и закрытый ключ электронной подписи решают разные задачи. При помощи данных, которые содержит открытый ключ ЭЦП, конфиденциальная информация зашифровывается. При помощи закрытого ключа – расшифровывается. При этом пара «открытый ключ-закрытый ключ» работает только в связке.

Для деловых партнеров и организаций очень удобно отправлять документы друг другу в зашифрованном виде, чтобы сохранять полную тайну переписки. Для этого потребуется обменяться открытыми ключами и установить программу шифрования данных – «Эникриптер».

Бессрочная лицензия программы шифрования «Эникриптер» стоит всего 1600 рублей. При этом функционал программы всё время поддерживается разработчиками в актуальном состоянии. Отправляя друг другу важные документы в зашифрованном виде вы можете быть уверены в сохранении коммерческой тайны и безопасности ваших данных.

Чтобы воспользоваться вашим сертификатом электронной подписи для подписания документов, пользуйтесь нашим удобным бесплатным сервисом подписания документов онлайн. Наш сервис полностью защищён, а ваши документы подписываются прямо на вашем компьютере.

Не забывайте продлевать сертификат ЭЦП с помощью нашего онлайн сервиса перевыпуска ЭЦП, не посещая УЦ. Главное – успеть продлить подпись до конца срока окончания её действия.

закрытый ключзакрытый ключ ЭЦПоткрытый ключоткрытый ключ ЭЦП