- Что делать, если сертификата нет или данные неверны

- 4 метода обхода верификации ssl-сертификатов в android

- В мобильном криптоарм появились два новых способа установки сертификатов подписи

- Долой сертификаты и подписывание приложений!!!

- Как установить доверенный сертификат ca на android-устройстве?

- Какие виды ssl-сертификатов есть и кто их выдаёт?

- О правилах обязательного подтверждения соответствия продукции, попадающей под действие стандартов – техэксперт

- Публикация своего приложения в appstore

- Распространенные сообщения об ошибках сертификатов

- Решение: digicert code signing for android

Что делать, если сертификата нет или данные неверны

Если сертификата нет или в нем указаны неправильные данные, поищите ответ в разделе «Помощь и поддержка». В ответах содержатся способы решения проблемы. Например, если вы ошиблись при вводе данных обычного или заграничного паспорта, это можно исправить в личном кабинете. Данные в сертификате тоже обновятся.

Если вы сделали прививку, но сертификат не появился на госуслугах или неожиданно пропал из личного кабинета, обратитесь в медицинскую организацию, где вас вакцинировали. С собой возьмите паспорт, СНИЛС и бумажный сертификат или справку о прививке. Возможно, ваши данные не добавили или неправильно внесли в регистр вакцинированных.

Если в документе указана неправильная дата прививки, ее название или место вакцинации, нажмите кнопку «Ошибка в данных» на странице с сертификатом.

Если предложенные способы не помогли, заполните форму обратной связи. В ней опишите свою проблему и, если есть, прикрепите фотографию бумажного сертификата.

4 метода обхода верификации ssl-сертификатов в android

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик.

Автор: Cody Wass

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик. Современные приложения, как минимум, проверяют цепочки сертификатов на валидность и принадлежность к достоверному центру сертификации. Мы, пентестеры, ставим перед собой задачу «убедить» приложение, что сертификат надежный с целью выполнения атаки типа «человек посередине» и последующего изменения трафика. В этой статье будут рассмотрены следующие техники обхода проверок SSL-сертификатов в Android:

- Добавление сертификатов в хранилище достоверных сертификатов.

- Перезапись упакованных сертификатов.

- Использование скрипта Frida для обхода проверок SSL-сертификатов.

- Изменение кода проверки сертификата.

Некоторые из вышеуказанных техник – простые, другие – более сложные в реализации. Мы рассмотрим каждый из этих методов без особого углубления в специфические детали.

Зачем нужна MITM-атака на SSL

Чтобы просматривать и изменять вызовы веб-службы, используемой мобильным приложением, нам понадобится промежуточный прокси сервер для перехвата, созданный при помощи утилит навроде BurpSuite или ZAP. При перехвате SSL-трафика SSL-соединение прерывается на стороне прокси-сервера. Сертификат, отсылаемый прокси-сервером, анализируется мобильным приложением, как если бы прокси был оконечной точкой веб-службы. По умолчанию самоподписанный сертификат, генерируемые утилитами наподобие Burp, не будет принадлежать проверенной достоверной цепочке. Если сертификат нельзя проверить на достоверность, большинство мобильных будут обрывать соединение вместо того, чтобы подключаться и работать в потенциально незащищенном канале. Техники, представленные ниже, предназначены для одной цели – убедить мобильное приложение, что сертификат, отправляемый прокси-сервером, является достоверным.

Техника 1 – Добавление сертификата в хранилище пользовательских сертификатов

Самый простой способ избежать SSL-ошибок – обзавестись валидным и надежным сертификатом. Эта задача решается относительно просто, если вы сможете установить достоверный сертификат на устройство. Если операционная система доверяет вашему центру сертификации, то будет доверять и сертификату, подписанному центром сертификации.

В Android есть два встроенных хранилища сертификатов, которые отслеживают, каким центрам сертификации доверяет операционная система: системное хранилище (хранит предустановленные сертификаты) и пользовательское хранилище (хранит сертификаты, добавленные пользователями).

Выдержка с сайта developer.android.com:

По умолчанию безопасные соединения (использующие протоколы TLS, HTTPS и им подобные) во всех приложениях доверяют предустановленным системным сертификатам. В Android 6.0 (API level 23) и более ранних версиях по умолчанию также считаются достоверными сертификаты, добавленные пользователями. Приложение может настраивать свои собственные соединения на уровне приложения (base-config) и на уровне домена (domain-config).

Сей факт означает, что, если мы имеем дело с приложением, которое работает в Android 6.0 и более ранних версиях, то можно просто добавить сертификат в пользовательское хранилище. Когда приложение пытается проверить достоверность цепочки для нашего сертификата, то обнаружит, что наш центр сертификации связан с достоверным хранилищем и, следовательно, будет доверять нашему сертификату. В более новых версиях приложение не будет доверять хранилищу пользовательских сертификатов. Чтобы решить эту проблему, нужно прописать такой уровень API и версию Android, чтобы приложение стало доверять пользовательским центрам сертификации. Мы будем редактировать атрибут «platformBuildVersionCode» элемента «manifest» в файле AndroidManifest.xml.

<manifest xmlns:android=”http://schemas.android.com/apk/res/android" package=”com.test.app” platformBuildVersionCode=”25″ platformBuildVersionName=”7.1.1″>

В коде выше в строке «platformBuildVersionCode=25» нужно поменять значение 25 на 23, а в строке platformBuildVersionName=”7.1.1″ значение 7.1.1 на 6.0.

<manifest xmlns:android=”http://schemas.android.com/apk/res/android" package=”com.test.app” platformBuildVersionCode=”23″ platformBuildVersionName=”6.0“>

После переупаковки приложения с обновленным файлом AndroidManifest.xml, доверие пользовательским центрам сертификации будет восстановлено.

Если требуется запуск на конкретной версии платформы, мы можем определить тэг trust-anchors в файле «/res/xml/network_security_config.xml». Например, следующий файл (https://developer.android.com/training/articles/security-config.html) определяет новый достоверный сертификат, который должен храниться по адресу /res/raw/my_ca.

<?xml version="1.0" encoding="utf-8"?> <network-security-config> <base-config> <trust-anchors> <certificates src="@raw/my_ca"/> </trust-anchors> </base-config> </network-security-config>

Если в приложении будет проходить проверку только указанный сертификат, условия для успешного выполнения этой техники выполняются.

Техника 2 – Перезапись упакованного сертификата

Если после установки сертификата в пользовательское хранилище, изменении в настройках версии Android и успешном прохождении проверок при просмотре других ресурсов, защищенных протоколом SSL, все равно возникают ошибки, значит, разработчики внедрили дополнительные условия, которым должны удовлетворять достоверные центры сертификации. Если не забыли, в предыдущей технике внутри тэга trust-anchors добавлялся новый путь к сертификату. Подобный трюк может использоваться разработчиками для защиты приложений от перехвата SSL.

Если в приложении используется индивидуальная цепочка сертификатов, может сработать метод, связанный с перезаписью сертификата. Поскольку в некоторых случаях разработчики могут предусмотреть дополнительные методы для проверки достоверной цепочки, эта техника не гарантирует стопроцентного результата.

Рисунок 1: Перечень сертификатов, используемых приложением

Если открыть пакет приложения при помощи, например, APK Studio, то можно сразу увидеть перечень привязанных сертификатов. На картинке выше сертификаты находятся в папке «assets». Замена явно бросающегося в глаза сертификата UniversalRootCA позволит нам подсунуть приложению наш сертификат.

Техника 3 – Подключение к функциям через фреймворк Frida

Если установки собственного сертификата недостаточно для успешного перехвата SSL-трафика, скорее всего, в приложении используются техники навроде SSL pinning или дополнительная SSL-валидация. В этом случае нужно блокировать проверки через непосредственное подключение к соответствующим функциям. Ранее эта техника была доступна для реализации только на устройствах с правами суперпользователя. Однако на данный момент при помощи библиотеки Frida Gadget можно работать с приложением и получить доступ к полному функционалу фреймворка Frida без прав суперпользователя.

Если вы уже выполняли пентесты мобильных приложений, то, вероятно, знакомы с этим фреймворком. Описание всей функциональности Frida выходит за рамки этой статьи, но если говорить в общем, то этот фреймворк позволяет изменять логику работы приложения во время выполнения. Обычно Frida работает как отдельное приложение и требует прав суперпользователя на устройстве. Если у нас нет прав суперпользователя, мы можем инжектировать в пакет приложения динамическую библиотеку Frida Gadget, содержащую большую часть функционала фреймворка Frida. Эта библиотека загружается во время выполнения приложения и позволяет вносить изменения в код.

Чтобы загрузить Frida Gadget, нужно распаковать APK, вставить динамическую библиотеку, отредактировать smali-код так, чтобы динамическая библиотека вызывалась самой первой, а затем переупаковать и установить пакет. Весь этот процесс хорошо задокументирован Джоном Козиракисом (John Kozyrakis). Вначале лучше пройти все этапы вручную, чтобы лучше понять, как работает эта технология. Чтобы сэкономить время, существует утилита – Objection, которая автоматизирует весь вышеупомянутый процесс. Требуется лишь указание целевого пакета, над которым нужно выполнить манипуляции.

C: >objection patchapk -s test_app.apk No architecture specified. Determining it using `adb`... Detected target device architecture as: armeabi-v7a Github FridaGadget is v10.6.28, local is v10.6.13. Updating... Downloading armeabi-v7a library to C:.objectionandroidarmeabi-v7alibfrida-gadget.so.xz... Unpacking C:.objectionandroidarmeabi-v7alibfrida-gadget.so.xz... Cleaning up downloaded archives... Using Gadget version: 10.6.28 Unpacking test_app.apk App already has android.permission.INTERNET Reading smali from: C:Temptmp8dxqks1u.apktempsmalicom/test/app/TestMainActivity.smali Injecting loadLibrary call at line: 10 Writing patched smali back to: C:Temptmp8dxqks1u.apktempsmalicom/test/app/TestMainActivity.smali Creating library path: C:Temptmp8dxqks1u.apktemplibarmeabi-v7a Copying Frida gadget to libs path... Rebuilding the APK with the frida-gadget loaded... Built new APK with injected loadLibrary and frida-gadget Signing new APK. jar signed. Signed the new APK Performing zipalign Zipaling completed Copying final apk from C:UserscwassAppDataLocalTemptmp8dxqks1u.apktemp.aligned.objection.apk to current directory... Cleaning up temp files...

После завершения в нашей рабочей директории должен появиться файл «test_app.objection.apk». По умолчанию утилита objection добавляет постфикс «.objection» к имени пакета. Далее мы можем установить этот пакет так же, как и любой другой APK, при помощи команды adb install test_app.objection.apk. После того как измененный пакет установлен на целевом устройстве, во время запуска приложение должно встать на паузу на начальном экране. В этот момент мы можем подключиться к серверу Frida, который отслеживает наше устройство:

C:>frida-ps -U

PID Name

—- ——

6383 Gadget

C:>frida -U gadget

____

/ _ | Frida 10.3.14 – A world-class dynamic instrumentation framework

| (_| |

> _ | Commands:

/_/ |_| help -> Displays the help system

. . . . object? -> Display information about ‘object’

. . . . exit/quit -> Exit

. . . .

. . . . More info at http://www.frida.re/docs/home/

[Motorola Moto G (5) Plus::gadget]-> Java.available

true

Alternatively, Objection supports interaction with the listening Frida server by using the ‘explore’ command:

C:>objection explore

___| |_ |_|___ ___| |_|_|___ ___

| . | . | | | -_| _| _| | . | |

|___|___|_| |___|___|_| |_|___|_|_|

|___|(object)inject(ion) v1.2.2

Runtime Mobile Exploration

by: @leonjza from @sensepost

[tab] for command suggestions

com.test.app on (motorola: 7.0) [usb] # android hooking search classes TrustManager

android.security.net.config.RootTrustManager

android.app.trust.ITrustManager$Stub$Proxy

android.app.trust.ITrustManager

android.security.net.config.NetworkSecurityTrustManager

android.security.net.config.RootTrustManagerFactorySpi

android.app.trust.TrustManager

android.app.trust.ITrustManager$Stub

com.android.org.conscrypt.TrustManagerImpl

com.android.org.conscrypt.TrustManagerImpl$ExtendedKeyUsagePKIXCertPathChecker

com.android.org.conscrypt.TrustManagerImpl$TrustAnchorComparator

com.android.org.conscrypt.TrustManagerFactoryImpl

javax.net.ssl.TrustManagerFactory$1

javax.net.ssl.TrustManager

javax.net.ssl.TrustManagerFactory

javax.net.ssl.X509TrustManager

javax.net.ssl.TrustManagerFactorySpi

javax.net.ssl.X509ExtendedTrustManager

[Ljavax.net.ssl.TrustManager;

Теперь вы можете воспользоваться функцией для обхода технологии SSL pinning:

com.test.app on (motorola: 7.0) [usb] # android sslpinning disable

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 – Starting

[6b46ac8d69d1] [android-ssl-pinning-bypass] Custom, Empty TrustManager ready

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 – Started

Техника 4 – Реверс-инжиниринг кода верификации сертификата

Возможен такой случай, когда разработчик использует собственные SSL-библиотеки вместо системных для верификации сертификата. В этой ситуации нам нужно распаковать пакет, сконвертировать smali-код в Java-код и найти функции, отвечающие за проверку сертификата.

Если использовать «dex2jar», синтаксис будет следующим:

C:>d2j-dex2jar.bat “C:test_app.apk”

dex2jar C:test_app.apk -> .test_app-dex2jar.jar

Полученный файл .jar должен быть пригоден для открытия в вашей любимой утилите для исследования Java-приложений (например, JD-GUI).

После того как вы нашли функции, отвечающие за проверку сертификата, можно либо полностью пропатчить код, либо подцепиться к нужной функции при помощи Frida. Чтобы сэкономить время и не пересобирать полностью приложение, эффективнее подцепиться к функциям, отвечающим за проверку сертификата. Шаги, описанные в предыдущей технике, позволят подключиться к приложению, и далее вы можете либо подцепиться к функции при помощи утилит фреймворка Frida, либо при помощи приложения Objection.

Заключение

Техники, описанные в этой статье, позволяют перехватывать SSL-трафик и обходить некоторые наиболее распространенные защиты, используемые разработчиками. Кроме того, я кратко рассказал об утилите Objection и фреймворке Frida. Обход технологии SSL pinning и других защит лишь небольшая часть возможностей, которые позволяют реализовать эти инструменты.

Надеюсь, мне удалось на доступном языке рассказать о техниках, которые могут быть пригодны для оценки безопасности мобильных Android-приложений и демонстрируют важность наличия нескольких способов проведения подобного рода исследований.

В мобильном криптоарм появились два новых способа установки сертификатов подписи

Компания «Цифровые технологии» выпустила версию 2.4.5 мобильного приложения «КриптоАРМ ГОСТ». Из нового, в первую очередь следует отметить установку сертификатов «облачной» электронной подписи из веб-сервисов на базе ПАК «КриптоПро DSS». Кроме этого стало возможным переносить сертификаты электронной подписи с компьютера на телефон с помощью QR-кода.

Облачная электронная подпись обладает всеми свойствами и функциями традиционной электронной подписи, с одним существенным различием – сертификат электронной подписи хранится не на токене или смарт-карте, а на сервере удостоверяющего центра.

В последнем обновлении «КриптоАРМ ГОСТ» вы можете выбрать «Установить сертификаты из DSS» при добавлении нового сертификата. Чтобы установить «облачный» сертификат, укажите адрес сервиса DSS и введите свой логин-пароль в системе. После успешной авторизации ваши сертификаты из DSS будут автоматически установлены в приложении и станут доступны для подписи.

Процедура подписи немного отличается от привычной. Документ сначала отправляется на сервер DSS, затем отправителю приходит SMS сообщение с подтвердить операцию над указанным документом. Для подтверждения нужно ввести ПИН-код от ключа подписи. После получения подтверждения, документ подписывается на сервере вашим сертификатом и возвращается обратно в приложение.

Также в «КриптоАРМ ГОСТ» версии 2.4.5 вы можете легко установить сертификат с компьютера используя специальные QR-коды. Для этого вам нужно будет запустить КриптоПро CSP 5-й версии и экспортировать ключ электронной подписи в виде QR-кода. После чего наведите камеру на получившийся рисунок с QR-кодом и сертификат с ключом подписи будут установлены в «КриптоАРМ ГОСТ» . Подробнее об импорте сертификата через QR-код смотрите в видео.

Полный список изменений в «КриптоАРМ ГОСТ» версии 2.4.5:

- добавлена возможность установки в приложение “облачной подписи” (сертификатов ЭП из сервисов на базе ПАК “КриптоПро DSS” 2.0)

- добавлен импорт сертификатов и ключей из сгенерированного QR-кода (генерация QR-кода осуществляется в интерфейсе КриптоПро CSP 5.0)

- кнопка “Выполнить” теперь работает и для обратных операций

- добавлено новое окно с результатами операций

- расширена выводимая информация о сертификате

- изменен вид модальных окон

- обновлено ядро КриптоПро CSP до версии 5.0.11823

Приложение «КриптоАРМ ГОСТ» доступно для установки в App Store или Google Play. Бесплатно первые две недели.

В следующей версии мобильного приложения КриптоАРМ ГОСТ планируется: добавить возможность подтверждения операций с «облачной» подписью внутри приложения КриптоАРМ ГОСТ, возможность просмотра содержимого документов, подписываемых «облачной» подписью, а такке поддержка подписи со штампами времени и стандарта Усовершенствованной электронной подписи.

Долой сертификаты и подписывание приложений!!!

Перед Вами новейший способ взлома смартфонов, работающих под управлением OS Symbian 9.4 и Symbian^3 (Anna). За что огромное спасибо

IAL

и отдельная благодарность за помощь в проверке, корректировке и оформлении файла –

CODeRUS

. Весь смысл, по большому счету, сводится к использованию антивируса для Ваших смартфонов –

Dr.Web 6.00 symbian

.

Для осуществления взлома Вам понадобится вышеуказанный антивирус, Rompatcher Lite , компьютер, usb-кабель, и архив с карантином (Quarantine).

Все требующиеся файлы можно скачать ниже статьи.

Итак, для того чтобы забыть о проблемах с сертификатом, требуется следующее:

1. Подключаете смартфон к компьютеру в режиме накопителя.

2. Распаковываете из архива папку “20024113” и копируете ее на смартфон в папку Private. На смартфонах OS Symbian 9.4 без встроенной памяти, папку Private искать в карте памяти. На смартфонах OS Symbian^3 (Anna) без встроенной памяти – там же. На смартфонах OS Symbian^3 (Anna) со встроенной памятью (N8-00), искать ее в диске “Е” (встроенная память), на Symbian 9.4 аналогично.

3. Устанавливаете Антивирус Dr.Web 6.00 symbian на диск “Е” и запускаете его.

4. Регистрируете антивирус для получения демонстрационного ключа на любое имя и любой почтовый ящик (регистрация необязательна).

5. Выбираете в антивирусе “функции”/”карантин”. Откроется окно с тремя файлами. Далее жмете “функции”/”Выделить все”, затем “функции”/”Восстановить”.

6. Выходим из антивируса и запускаем установку RomPatcherPlus 3.1 LiteVersion.

7. Идем в меню и запускаем уже установленный RomPatcherPlus 3.1 LiteVersion.

8. В окне программы Вы увидите два файла (патча): Install Server Rp и Open4All RP . По умолчанию значки этих файлов синего цвета. Нужно кликнуть по ним, чтобы их кружки загорелись зеленым цветом. Чтобы установить автозапуск этих патчей, выберите “Options”/”Add to Auto”. На значках должна появиться желтая кайма. Выходим из программы.

Вот и все!

Можете устанавливать любое неподписанное приложение!!!

За оперативное предоставление информации говорим спасибо нашему активному пользователю vintik30.

Данный способ был опробован на смартфонах Nokia N8 под управлением OS Symbian Anna и Nokia 5230 (Symbian 9.4). Полет нормальный. Все неподписанные приложения устанавливаются как родные!!!

Как установить доверенный сертификат ca на android-устройстве?

до Android KitKat вы должны root устройство для установки новых сертификатов.

от Android KitKat (4.0) до нуги (7.0) это возможно и легко. Я смог установить Charles Web Debbuging Proxy cert на мое некорневое устройство и успешно понюхать SSL-трафик.

извлечение из http://wiki.cacert.org/FAQ/ImportRootCert

перед Android версии 4.0, с Android версии пряники & Froyo, был один файл только для чтения (/system/etc/security / cacerts.bks), содержащий хранилище доверия со всеми сертификатами CA (“system”), которым доверяют по умолчанию на Android. Как системные приложения, так и все приложения, разработанные с Android SDK, используют это. Используйте эти инструкции по установке сертификатов CAcert на Android Gingerbread, Froyo,…

начиная с Android 4.0 (Android ICS / “Ice Cream Sandwich”, Android 4.3 “Jelly Bean” и Android 4.4 “KitKat”), система доверена сертификаты находятся в системном разделе (только для чтения) в папке “/system/etc/security/ ” как отдельные файлы. Тем не менее, пользователи теперь могут легко добавлять свои собственные “пользовательские” сертификаты, которые будут храниться в “/data/misc/keychain/certs-added”.

установленные системой сертификаты можно управлять на устройстве Android в разделе “Настройки” – > “Безопасность” – > “сертификаты” – > “Система”, тогда как доверенные сертификаты пользователя находятся в разделе “пользователь”. При использовании user trusted сертификаты, Android заставит пользователя Android устройства реализовать дополнительные меры безопасности: использование PIN-кода, шаблон блокировки или пароль для разблокировки устройства являются обязательными при использовании пользовательских сертификатов.

установка сертификатов CAcert как “доверенных пользователей” – сертификаты очень легко. Установка новых сертификатов как “system trusted” – сертификаты требуют больше работы (и требует корневого доступа), но у него есть преимущество избежать блокировки экрана Android требование.

от Android N и далее это становится немного сложнее, см. Этот экстракт из сайт Charles proxy:

начиная с Android N, вам нужно добавить конфигурацию в свое приложение, чтобы

доверяйте SSL-сертификатам, созданным прокси-сервером Charles SSL.

Это означает, что вы можете использовать SSL-проксирование только с приложениями, которые вы

управление.

чтобы настроить приложение на доверие Чарльзу, вы нужно добавить

Файл конфигурации сетевой безопасности в приложении. Этот файл может

переопределите системное значение по умолчанию, позволяя приложению доверять установленному пользователю

Сертификаты CA (например, корневой сертификат Charles). Можно указать

что это применимо только в отладочных сборках вашего приложения, так что

производственные сборки используют профиль доверия по умолчанию.

Добавить файл res / xml / network_security_config.xml для вашего приложения:

<network-security-config>

<debug-overrides>

<trust-anchors>

<!-- Trust user added CAs while debuggable only -->

<certificates src="user" />

</trust-anchors>

</debug-overrides>

</network-security-config>

затем добавить ссылку на этот файл в манифест вашего приложения выглядит следующим образом:

<?xml version="1.0" encoding="utf-8"?>

<manifest>

<application android:networkSecurityConfig="@xml/network_security_config">

</application>

</manifest>

Какие виды ssl-сертификатов есть и кто их выдаёт?

Есть специальные центры сертификации или как ещё называют — удостоверяющие центры (УЦ). Вы могли встречать названия таких УЦ: Symantec, Comodo, GlobalSign, Thawte, GeoTrust, DigiCert. Они подтверждают подлинность ключей шифрования с помощью сертификатов электронной подписи.

Кроме того, есть проекты, CloudFlare или LetsEncrypt, где можно получить сертификат бесплатно и самостоятельно. Такой сертификат выпускается на 3 месяца и далее требует продления. Однако во время их установки и дальнейшей работы есть ряд нюансов, которые стоит учитывать.

Например, при выборе сертификата Cloudflare учтите, что он выдаётся сразу на 50 сайтов. Тем самым сертификат будет защищать не только ваш домен, но и ещё несколько чужих, что несёт за собой риски безопасности. Также у Cloudflare нет печати доверия. Если говорить о недостатках LetsEncrypt, то сюда можно отнести поддержку далеко не всех браузеров, отсутствие гарантии сохранности данных сайта и печати доверия.

Печать доверия — это особый знак, позволяющий посетителям видеть, что соединение с вашим сайтом и все передаваемые данные надёжно защищены.

Итак, существует несколько типов SSL-сертификатов по источнику подписи и типу проверки данных.

- Самоподписанные. Сертификат подписывается самим сервером. Его может сгенерировать любой пользователь самостоятельно. По сути, он бесполезен, потому что доверять ему будет только компьютер, на котором был сгенерирован такой сертификат. Большинство браузеров при посещении сайта с таким сертификатом выдаст предупреждение, что соединение не защищено.

- Подписанные доверенным центром сертификации (валидные). Речь о тех самых авторитетных УЦ выше. Сертификат корректно отображается во всех браузерах. Данные сертификата проверены и подтверждены в сертифицирующем центре.

Так вот, разница между самоподписанными сертифкатами и, выданными УЦ, как раз и заключается в том, что браузер знаком с УЦ и доверяет ему, и при использовании такого сертификата ваш посетитель никогда не увидит огромное уведомление о небезопасности ресурса. Купить такой SSL-сертификат можно как напрямую в УЦ, так и через хостинг-провайдеров.

Подписанные доверенным центром сертификаты, в свою очередь, тоже подразделяются по типу проверки данных:

- DV (Domain Validation) — базовый уровень сертификата, который обеспечивает только шифрование данных, но не подтверждает существование организации. Такие бюджетные сертификаты подойдут физическим и юридическим лицам.

- OV (Organization Validation) — обеспечивает не только шифрование данных, но и подтверждает существование организации. Такие сертификаты доступны только для юридических лиц.

- EV (Extended Validation) — это эффективное решение с самым высоким классом защиты, которое активно применяется в онлайн-бизнесе. Для оформления требуется пройти процедуру расширенной проверки, подтвердить законность организации и право собственности на домен.

Сертификаты всех указанных типов обеспечивают шифрование трафика между сайтом и браузером. Кроме того, у них есть дополнительные опции:

- WildCard — защищает соединение с доменом и всеми его поддоменами.

- SAN — защищает домены по списку, указанному при получении SSL-сертификата.

О правилах обязательного подтверждения соответствия продукции, попадающей под действие стандартов – техэксперт

30 июля 2021 г. было официально опубликовано и сразу вступило в силу (за исключением некоторых положений) постановление Правительства Российской Федерации N 1265 “Об утверждении правил обязательного подтверждения соответствия продукции, указанной в абзаце первом пункта 3 статьи 46 федерального закона “О техническом регулировании”” от 24 июля 2021 г.

Речь идет о правилах оформления разрешительных документов об оценке соответствия продукции, которая попадает в перечни по сертификации и декларированию, утвержденных постановлением Правительства Российской Федерации N 982 от 1 декабря 2009 г.

В документе приведены основные термины и определения, используемые при подтверждении соответствия продукции, определен круг заявителей, их действия и обязанности, функции и требования к органам по сертификации и испытательным лабораториям.

Отметим, что новые правила, по сути, приводят порядок сертификации и декларирования продукции в национальной системе к единому виду, который уже определен для всех стран – участниц Евразийского экономического союза.

Требования к проведению обязательной сертификации и декларированию соответствия продукции

Обязательная сертификация продукции по национальным требованиям осуществляется по схемам, закрепленным в ГОСТ Р 53603-2020 “Оценка соответствия. Схемы сертификации продукции в Российской Федерации”.

Кроме того, при сертификации, включающей в себя оценку состояния производства, органы по сертификации должны руководствоваться положениями ГОСТ Р 55469-2020/ISO/IEC TR 17026:2021 “Оценка соответствия. Пример схемы сертификации материальной продукции”.

Декларирование соответствия продукции осуществляется по одной из схем, установленных в ГОСТ Р 54008-2021 “Оценка соответствия. Схемы декларирования соответствия”.

Порядок сертификации продукции

Сертификация продукции начинается с подачи заявки заявителем в орган по сертификации. Заявка может быть оформлена в виде электронного документа через интернет или на бумажном носителе (отправляется лично или заказным почтовым отправлением с описью вложения и уведомлением о вручении в орган по сертификации).

В заявке привычным образом указываются полные сведения о:

– заявителе;

– производителе;

– продукции;

– схеме сертификации;

– национальном стандарте (его пункты и разделы, если документ не применяется в целом).

В новые правила сертификации продукции в национальной системе также включены требования к указанию глобального номера местоположения GLN, если товары произведены за пределами территории Российской Федерации и территорий стран – членов Евразийского экономического союза, или информации об отсутствии сведений о таком номере.

С 1 сентября 2021 г. вступит в силу подпункт, который допускает указывать иной индивидуальный идентификатор (в случае отсутствия GLN), позволяющий в автоматическом режиме осуществить идентификацию местонахождения изготовителя продукции, адреса места осуществления деятельности по изготовлению продукции. Если же нет и иного идентификатора, то будет возможно указание географических координат, определяемых по сигналам глобальной навигационной спутниковой системы ГЛОНАСС.

Вместе с заявкой сразу подается и комплект документов.

На рассмотрение полученных данных органу по сертификации отведено не более 20 рабочих дней с момента поступления заявки.

Сама процедура оформления сертификата остается без изменений.

Порядок декларирования соответствия продукции

Для регистрации декларации о соответствии заявитель передает в сервис регистрации деклараций о соответствии сведения, предусмотренные правилами, утвержденными постановлением Правительства Российской Федерации N 936 от 19 июня 2021 г.

Порядок регистрации декларации о соответствии аналогичен требованиям, которые приняты приказом Минэкономразвития России N 478 “Об утверждении порядка регистрации деклараций о соответствии и порядка формирования и ведения единого реестра зарегистрированных деклараций о соответствии, предоставления содержащихся в указанном реестре сведений” от 31 июля 2020 г. (вступил в силу с 1 января 2021 г.).

Сроки действия сертификатов и деклараций о соответствии

Сертификат и декларация о соответствии начинают действовать со дня внесения сведений о них в реестр сертификатов соответствия и деклараций о соответствии. Для серийно выпускаемой продукции документы оформляются на срок до 5 лет, если иное не установлено в национальном стандарте Российской Федерации, определяющем правила сертификации/декларирования конкретной продукции. Для партии продукции и единичного изделия срок действия документов равен сроку годности/службы, но не более 5 лет. Если же сроки годности/службы продукции не установлены, то сертификат/декларация будут действовать 1 год.

Маркировка продукции знаком обращения

Теперь продукция, прошедшая оценку соответствия в рамках требований национальных стандартов, маркируется знаком обращения на рынке – “СТР”, а не знаком соответствия – “РСТ”.

Срок действия новых правил

Новые правила имеют ограниченный срок действия – до 30 июля 2027 г.

Источник:

https://www.my-sertif.ru/

Публикация своего приложения в appstore

Хочу поделится опытом, как опубликовать приложение в AppStore от создания сертификатов до статуса “Готово к продаже”.Думаю начинающим такая информация пригодится.

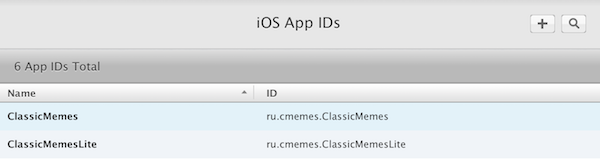

1. Сертификаты, необходимые для публикации в AppStore

Для того, чтобы опубликовать приложения в AppStore, необходимо создать идентификатор приложения и сертификат дистрибьютора (помимо сертификата разработчика –

iOS Development

).

Первым делом создаем идентификатор App ID.

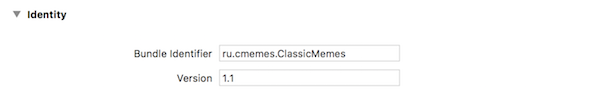

Имя сертификата вписываете любое, ID – это Bundle identifier, его вы указываете заранее в проекте Xcode и потом при создании идентификатора.

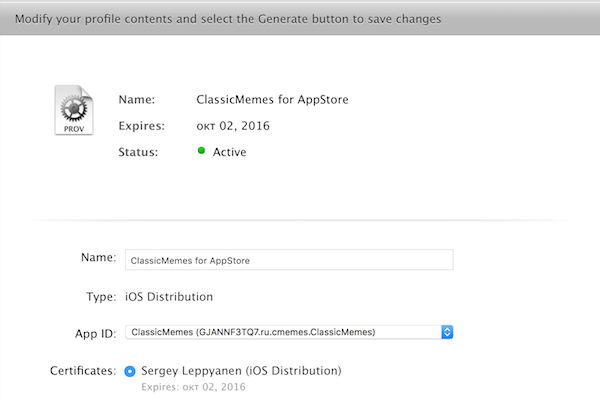

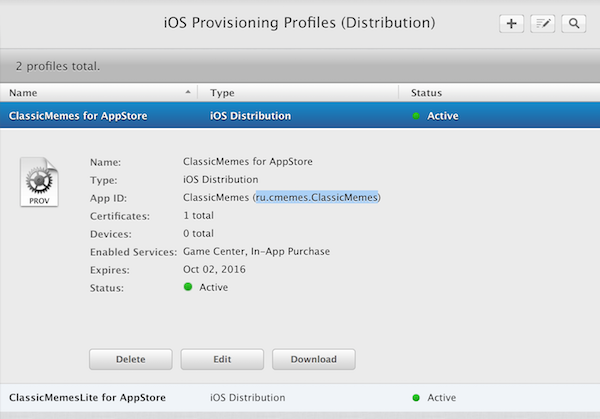

Вторым шагом будет создание сертификата дистрибьютора – iOS Distribution. В нем то мы и выбираем тот самый идентификатор App ID

Для загрузки всего этого добра в Xcode, есть 2 способа – «ручной и автоматический», для меня проще второй вариант. Для этого, заходим Xcode -> Preferences -> Account, выбираем свой аккаунт разработчика и нажимаем View Details и в появившемся окошке Downloads All.

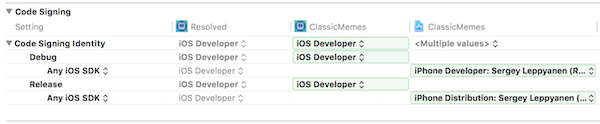

Но и это еще не все. Открываем Build Settings вашего проекта и выбираем свои добавленные в Xcode сертификаты iOS Development и iOS Distribution

Для приложения проделываем тоже самое.

2. Отправка своего приложения в iTunes Connect

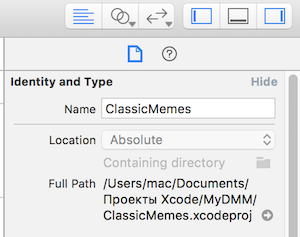

Какое имя проекта вы выбираете при создании? Уверен, в большинстве случаев это «test1» или «MyFirstProga». Так вот, что бы не попасть в такую ситуацию, в которую попал я, необходимо изменить название проекта, иначе вы не пройдете проверку или у ваших пользователей в iOS будет показываться название «MyFirstCoolProga» (в моем же случае не так все плохо, конечно). Для этого вписываем правильное название вот сюда:

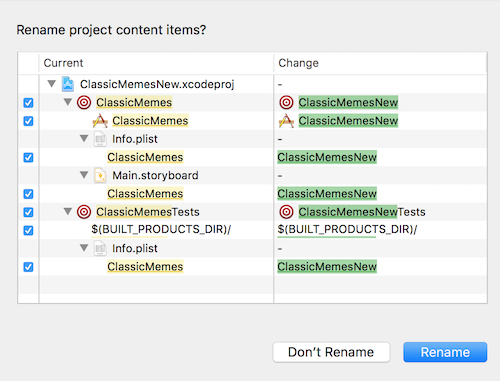

А в появившемся окошке, жмем Rename

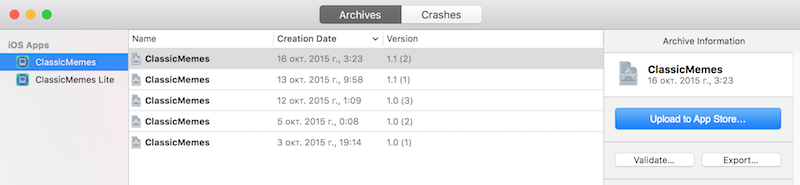

Теперь можно приступить к отправке. Компилируем проект Product -> Run, отправляем сборку в архив Product -> Archive. Если случайно закрыли окно, его можно вызвать так Window – Organizer. В архиве будут показаны все ваши версии и сборки.

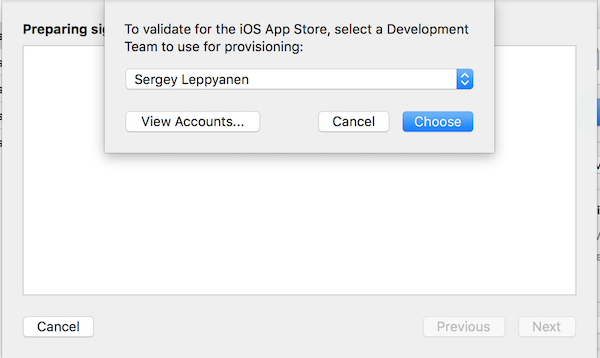

Выбираем вашу сборку, которую хотите отправить в iTunes Connect и нажимаете Validate. В появившемся окне выбираем кем утвердить и жмем Choose.

После этого появится еще пару окон, в первом жмем Validate, а во втором Done. Так же во втором окне вам могут рассказать о том, что в проекте есть «Предупреждения».

И самое главное, отправка в iTunes Connect. Тут все просто, жмем Upload to App Store, а дальнейшие действия идентичны Validate

Заходим в iTunes Connect, выбираем приложение (или создаем, если еще нет), переходим в нужную версию (или добавляем), если вы делаете это первый раз, то версия будет 1.0. Рядом с Сборка будет « », жмем, открывается окно с вашей загруженной сборкой. Правда выбрать сразу не получиться, она в течении часа проходит предварительную проверку.

3. Настраиваем iTunes Connect для платного приложения

С iTunes Connect в принципе вопросов не возникло, кроме одно. Как я писал ранее, когда платное приложение проходит проверку, оно переходит в состояние «Ожидание договора». Что делать?

В iTunes Connect заходим в раздел «Соглашения, налоги и банковские операции», на против обоих контрактов (Paid и iAd) жмем запросить Request. После, вам будет доступна настройка Contact info, Bank info, Tax info.

Contact info

Добавляете контакт, и выбираете его для каждой роли.

Bank info

Насчет способа вывода средств я даже не думал, поэтому не был готов к такому повороту событий. Для статуса приложения «Готов к продаже» все же необходимо заполнить всю информацию. Но мне подфартило, к счастью, я не выбросил распечатку реквизитов моего счета и банка (Сбербанк). В моем случае это было так: открываю Bank info, нажимаю Add Bank Account, выбираю Russia, ввожу БИК банка в Bank Identification Code. После чего предлагают заполнить данные (номер счета, ИНН банка, ФИО, кор. счет и т.д.), все заполняю, готово! Это можно назвать вариантом «на первое время», что бы запустить приложение в AppStore. Реквизиты легко получить в банкоматах, для этого нужна карта привязанная к счету. А в дальнейшем конечно стоит открыть долларовый счет в банке, у которого нет % за перевод в Россию. Данные вопросом особо не задавался, но сети рекомендуют ВТБ24, Альфабанк, Банк24.

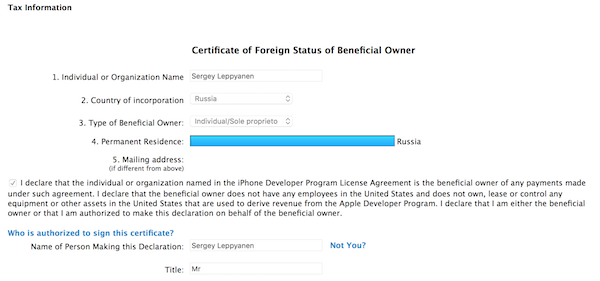

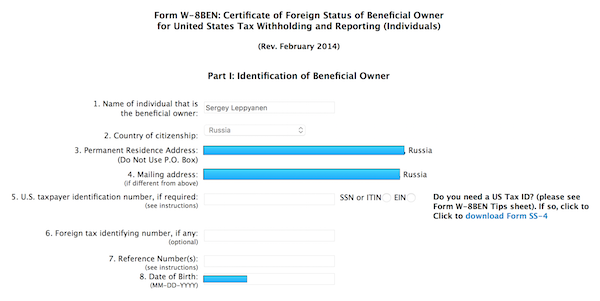

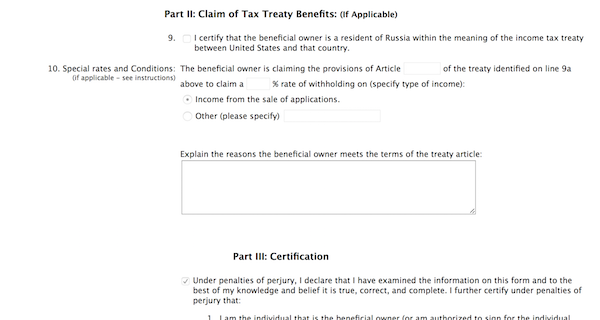

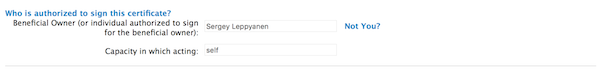

Tax info

Если вы:

- Разработчик из России

- Собираетесь зарабатывать на авторских гонорарах (продажа приложений), а этим может заниматься физическое лицо, без всяких ИП (правда платить 13% с таких гонораров)

- Не являетесь резидентом США

- Не имеете бизнес в США

то, дальше для вас.

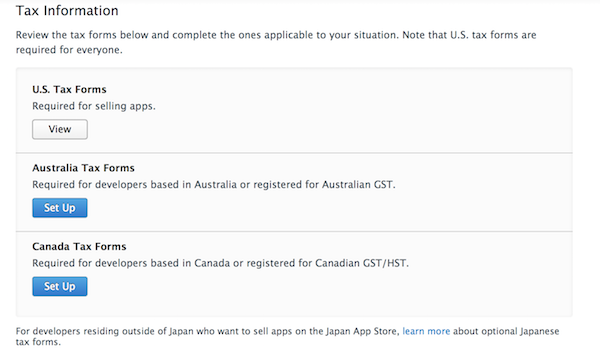

В таком случае все настраивается просто. Открываем Tax info, жмем по Set Up под U.S. Tax Forms (т.к. у меня уже заполнено, то показывается кнопка View).

Заполняем по примеру:

Подтверждаем и ждем, скоро ваше приложение появится в AppStore.

На этом всё. Спасибо за внимание!

Распространенные сообщения об ошибках сертификатов

Проще всего отключить проверку сертификатов вообще. Но, к сожалению, для того что бы отключить проверку, всё равно придётся подписать минимум одну программу.

Большинство из нас сталкивались с сообщениями об ошибках сертификатов. Попробуем выделить их основные категории, описать причину и попытаться устранить.

“Срок действия сертификата истек”

Проблема возникает при установке приложения, подписанного просроченным сертификатом. Возможное решение проблемы:

1) Если Вы знаете когда был получен сертификат, которым подписано приложение, то просто переведите дату Вашего телефона на дату получения сертификата.

2) Если (что, как правило, и бывает) Вы не знаете дату получения сертификата – переводим дату на месяц (если не получилось – пол года, год и т.д.) назад.

3) После этого устанавливаем приложение, и выставляем текущую дату.

“Срок действия сертификата еще не наступил”

Дата начала действия сертификата программы еще не наступила. Ошибка актуальна для новых сертификатов или в случае некорректной системной даты в телефоне. Так же эта ошибка может появиться при сильно большом переводе даты во время решения предыдущей проблемы. Возможное решение проблемы:

1) Проверьте системную дату.

2) Если проблема возникла для сертификата, который недавно получен – переведите дату на один день вперёд и попробуйте снова. Затем переведите дату обратно.

“Невозможно установить защищенное приложение из ненадежного источника”

Устанавливаемое приложение не подписано персональным сертификатом. Такой сертификат создаётся для каждого смартфона отдельно, с привязкой к IMEI. Возможное решение проблемы:

1) Получить сертификат под IMEI Вашего телефона;

2) Подписать приложение on-line, что по правде проблематично.

“Ошибка сертификата“

Эта ошибка появляется когда приложение было подписано “чужим” сертификатом (выданным под другой IMEI). Возможно, Вы просто допустили ошибку при вводе своего IMEI в запросе на получение сертификата или on-line подписки. Возможное решение проблемы: Придётся подписать приложение своим сертификатом. При чем – не подписанную ранее версию. Если Вы попытаетесь подписать уже ранее подписанное чужим сертификатом приложение – оно не установится на Ваш смартфон.

“Установка запрещена”, “Неверный сертификат”

Вы не отключили проверку сертификатов. Возможное решение проблемы: Диспетчер приложений -> Функции -> Настройки -> Прогр. усианов. -> Все, Проверка сертификатов -> Отключена

“Ошибка в сертификате – обратитесь к поставщику приложения!”

Приложение не имеет сертификата безопасности. Возможное решение проблемы: Необходимо подписать приложение.

При попытке установки приложения, Ваш смартфон пытается соединиться с Интернетом

Это происходит из-за необходимости проверки подлинности сертификата безопасности, которым подписана программа. Для соединения используется либо указанный Вами принудительно Интернет адрес, либо адрес по умолчанию, установленный в настройках Диспетчера приложений. Возможное решение проблемы: Необходимо в Диспетчере приложений отключить проверку сертификатов. Дисп. приложений – > Функции – > Настройки – > Прогр. устан.- > Все, Проверка сертиф. – > отключена.

Решение: digicert code signing for android

Программные системы, приложения и мобильные сети полагаются на корневой сертификат

выдающего центра сертификации (CA) для определения действительности цифровой подпись.

Сторонний ЦС более доверен, чем самозаверенный сертификат, потому что

поставщик запроса на сертификат должен пройти процесс проверки или аутентификации.

DigiCert, мировой лидер в области служб аутентификации, предлагает DigiCert Code

сертификат для Android. Облачное решение DigiCert Code Signing для Android

использует последние достижения в решениях безопасности приложений.

Этот сервис облачный, его можно легко получить с любого устройства.

DigiCert предлагает безопасный портал для подписания кода для использования на

протяжении всего срока действия сертификата обеспечивая защиту ключей для подписи.

Эти добавленные уровни безопасности предназначены для серьезных разработчиков

для защиты от тех, кто распространяет вредоносное ПО.

Сертификат DigiCert Code Signing для Android обеспечивает аутентичность и достоверность

приложений, поскольку можно предположить, что только легальные предприятия будут

использовать сертификат для подписи приложений.

Марка DigiCert связана с брендом разработчика, помогая обеспечить безопасный пользовательский интерфейс.

С открытым исходным кодом платформы разработки Android, призывая к

разработчиков по понятным причинам побуждают дебаты в сфере безопасности о

действительно ли профессионалы перевешивают минусы. Apple iOS менее открыта, требуя

что можно загрузить только программное обеспечение с определенным кодом.

Программное обеспечение, загруженное через мобильные сети – с или без знания – всегда будет представлять опасность.

В традиционных продажах программного обеспечения покупатель может

подтвердить источник заявки и ее целостность, изучив упаковку.

DigiCert Code Signing for Android создает цифровую «термоусадочную пленку», которая показывает

источник кода и подтверждает, что он не был изменен с момента подписания.